Verschlüsselung

In diesem Kapitel bekommst du eine Einführung in das Thema "digitale Verschlüsselung".

Verschlüsselungen auf die wir uns mathematisch verlassen können sind wichtig, damit vertrauliche Kommunikation und sicheres Speichern von Daten möglich ist.

Inhaltsverzeichnis

Was ist Verschlüsselung?

Was ist Verschlüsselung?

Geschichte der Kryptografie

Geschichte der Kryptografie

Verschlüsseln von Festplatten und Datenträgern

Verschlüsseln von Festplatten und Datenträgern

Asymmetrische Verschlüsselungsverfahren

Asymmetrische Verschlüsselungsverfahren

Generelles

Generelles

Ausblick

Ausblick

Was ist Verschlüsselung?

Dieses Kapitel wirft einen Blick auf die spannende Geschichte der Verschlüsselung. Dabei wirst du selbst Nachrichten verschlüsseln, entschlüsseln und auch versuchen, verschlüsselte Nachrichten zu knacken.

1. Einführung

Verschlüsselung klingt erst einmal kompliziert und vielleicht auch weit entfernt von unserer Lebenswelt. Wer ein Smartphone oder Computer verwendet, nutzt Verschlüsselung ständig. Ohne Verschlüsselung wäre es undenkbar, dass wir uns online bei einem Dienst anmelden, Geld überweisen oder eine private Nachricht an Freunde versenden. In diesem Kapitel geht es darum, was bei diesen Vorgängen eigentlich im Hintergrund passiert, worauf man dabei achten sollte und wie du Geheimnisse durch Verschlüsselung besser schützen kannst. Die Wissenschaft der Verschlüsselung bezeichnet man als Kryptografie. Der Begriff stammt aus dem Griechischen und bedeutet übersetzt „Geheimschrift“.

Dabei geht es nicht nur darum, Daten durch Verschlüsselung geheim zu halten, sondern auch darum sicherzustellen, dass Nachrichten nicht manipuliert wurden. Man möchte also sicherstellen, dass eine Nachricht, die ein:e Sender:in an eine:n Empfänger:in sendet, unterwegs nicht verändert wurde. Die Geschichte der Kryptografie reicht Jahrhunderte zurück und begann vor vielen tausenden Jahren. Seitdem gab es immer wieder neue Methoden, mit denen Texte verschlüsselt wurden, um Geheimnisse vor anderen zu schützen. Genauso gab es auf der anderen Seite immer Versuche Texte zu entschlüsseln. Über Jahrhunderte wurden immer wieder bestehende Verfahren geknackt und neue Methoden entwickelt, die später erfolgreich zum Teil gebrochen wurden. Heute gibt es zahlreiche Verfahren, die als sicher gelten, weil sie auf Mathematik basieren und noch kein erfolgreicher Angriff auf sie dokumentiert wurde. Niemand weiß, wie lange das durch z.B. die Steigerung von Rechenleistung in Zukunft so bleibt und ob wir vielleicht bald neue Verfahren benötigen.

2. Warum Verschlüsselung?

Aber warum benötigen wir überhaupt Verschlüsselung? Macht Verschlüsselung nicht nur alles komplizierter? Komplizierter kann es schon werden, aber Verschlüsselung bietet uns im täglichen Leben auch einen hohen Sicherheitsgewinn. Und zum Glück gibt es längst viele Verschlüsselungstools die einfach zu benutzen sind. Wer sich zum Beispiel auf einer Webseite oder in einer App anmeldet, möchte nicht, dass das eigene Passwort unverschlüsselt durch das Internet gesendet wird, schließlich kann es so problemlos von Dritten mitgelesen werden. Aber darüber muss man sich als Benutzer:in nicht viele Gedanken machen, nahezu alle Anbieter übertragen solche Daten heute automatisch verschlüsselt. Komplizierter wird es, wenn man die Daten auf seiner eigenen Festplatte, auf einem USB-Stick oder gar bei einem Cloud-Anbieter wie Dropbox, Google Drive, iCloud etc. hinterlegt. Ein USB-Stick oder ein Rechner können verloren gehen oder gar gestohlen werden. Damit hat man vielleicht die privaten Urlaubsfotos oder andere sensible Daten verloren, auf die nun Fremde Zugriff haben. Auch bei Cloud-Anbietern ist es schon vorgekommen, dass private Daten von Nutzer:innen an die Öffentlichkeit gelangt sind. Wer seine Daten sicher verschlüsselt hat, muss sich hier keine Sorgen machen.

3. Verfahren

Für die Verschlüsselung wird ein Algorithmus benötigt, nach dem verschlüsselt werden soll. Ein Algorithmus ist nichts anderes als ein Verfahren aus vorgeschriebenen Schritten, die nacheinander abgearbeitet werden - so ähnlich wie ein Rezept beim Kochen oder Backen. Stellen wir uns mal bildlich das Schloß an einer Wohnungstür vor. Man steckt einen Schlüssel in die dafür vorgesehene Öffnung, wenn der Schlüssel passt, lässt sich der Zylinder drehen und das Schloss je nach Drehrichtung öffnen und schließen. Das Schloss ist dabei das Verschlüsselungsverfahren. Die privaten Räume hinter der Tür sind die geheime Nachricht, die wir schützen wollen. Dabei funktionieren diese Schlösser in der Regel an jeder Tür gleich (seltene Spezialschlösser, die vielleicht eine andere Technik nutzen mal ausgenommen). Jeder weiß, wie man Schlösser bedient und auch im Inneren funktionieren sie mit der gleichen Technik. Das Schloss ist also kein Geheimnis, jeder darf wissen, wie es vom Prinzip her funktioniert. Das Verschlüsselungsverfahren beziehungsweise der Algorithmus ist also öffentlich.

Doch der Schlüssel ist geheim, den darf nicht jeder besitzen oder kopieren, schließlich ermöglicht er es, das Schloss zu öffnen und das Geheimnis zu lüften. Im genannten Beispiel ist der Schlüssel das Stück Metall an unserem Schlüsselbund in der Hosentasche. Im Internet bzw. bei Verschlüsselungsverfahren ist der Schlüssel dagegen ein Text, der zum Beispiel so aussieht wie ein langes Passwort. In diesem Kapitel geht es immer darum Texte zu verschlüsseln, also in einen sogenannten Geheimtext umzuwandeln. Dafür wird ein Algorithmus und ein Schlüssel benötigt. Hauptsächlich beschäftigt sich dieses Kapitel mit symmetrischer Verschlüsselung, das bedeutet, dass Nachrichten mit dem gleichen Schlüssel ver- und entschlüsselt werden. Im späteren Verlauf wird auch noch die asymmetrische Verschlüsselung betrachtet, bei der zwei verschiedene Schlüssel verwendet werden.

Geschichte der Kryptografie

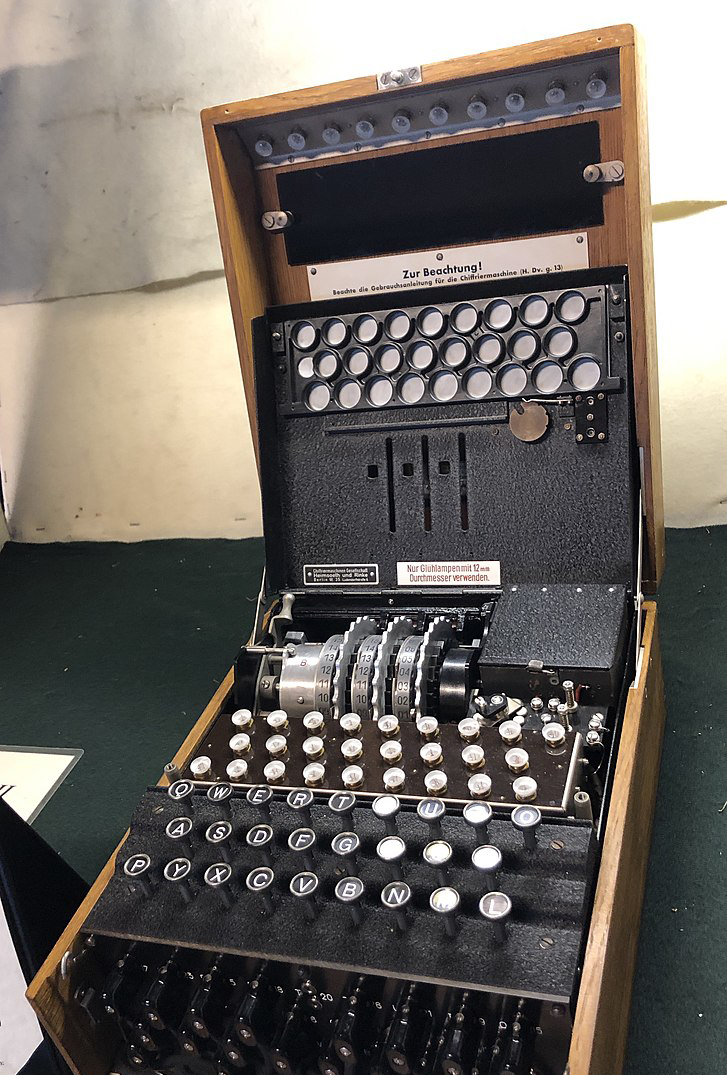

Die Geschichte der Kryptografie kann man in etwa drei Abschnitte einteilen. Bis etwa zum Jahr 1920 musste man alles per Hand machen. Aus heutiger Sicht würde man für die Verfahren Zettel und Stift verwenden, auch wenn man früher Schriften eher in Stein gemeißelt hat. Ab etwa 1920 wurden mechanische Geräte verwendet, um Nachrichten zu verschlüsseln. Die Enigma funktionierte für die Benutzer so ähnlich wie eine Schreibmaschine. Seit dem Aufkommen der Digitaltechnik und dem Internet ab den 1970er Jahren übernehmen Computer die Ver- und Entschlüsselung von Nachrichten.

1. Skytala

Bereits um 400 vor Christi verschlüsselten die Griechen ihre Botschaften mit einem Holzstab (Skytala). Hierbei wurde eine längliches Stück Papier um einen Holzstab gewickelt und beschrieben. Als man das Papier wieder vom Holzstab nahm, ergaben die niedergeschrieben Buchstaben keinen sinnvoll, zusammenhängenden Test mehr. Um die Botschaft lesen zu können, musste der Empfänger die Papierrolle also wieder um einen Holzstab mit einem vorgegeben Durchmesser wickeln.

2. Substituieren von Buchstaben

Im Laufe der Jahre gab es verschiedene Verfahren, bei denen einzelne Buchstaben durch feste, vordefinierte Zeichen ersetzt wurden. Dieses bezeichnet man auch als Substituieren von Buchstaben. Ein Beispiel ist das sogenannte Freimaurer-Alphabet. Bei diesem Alphabet ist jedem Buchstaben ein geheimes Zeichen zugeordnet. Um eine Nachricht zu verschlüsseln, wird also jeder Buchstabe durch den zugehörigen Freimaurer-Buchstaben ersetzt.

3. Cäsar-Verschlüsselung

Die Cäsar-Verschlüsselung stammt aus der Zeit von Julius Cäsar. Die älteste bekannte Dokumentation stammt etwa aus dem Jahr 50 vor Christus. Dabei werden Buchstaben durch Buchstaben die eine bestimmte Anzahl von Stellen im Alphabet weiter hinten liegen ersetzt. Bei der Verschlüsselung mit dem Schlüssel C bzw. 3 wird also aus jedem A ein D, aus jedem B ein E usw. Um die Nachricht wieder zu entschlüsseln, muss dann jeder Buchstabe wieder um drei Schritte im Alphabet in entgegengesetzter Richtung verschoben werden.

Man kann sich für diese Verschlüsselung auch ein Werkzeug basteln: das Cäsar-Rad, welches erst im 15. Jahrhundert als Hilfsmittel für die Cäsar-Verschlüsselung entstanden ist. Es besteht aus zwei Scheiben, auf deren Rand kreisförmig die Buchstaben des Alphabets niedergeschrieben sind. Die obere Scheibe ist etwas kleiner als die untere, sodass die Buchstaben der beiden Scheiben jeweils direkt benachbart sind. Die innere Scheibe lässt sich drehen, so kann man Buchstaben um eine bestimmte Anzahl von Schritten im Uhrzeigersinn verschieben. Die Anzahl der Schritte ist dabei der Schlüssel für die Verschlüsselung. Betrachten wir beispielsweise den Schlüssel 3, sehen die Buchstabenpaare so aus.

Schwachstellen?

Auch wenn der entstandene Geheimtext auf den ersten Blick gut aussieht, lässt er sich relativ leicht knacken. Vielleicht liest du an dieser Stelle gar nicht weiter, sondern denkst erst einmal ein paar Momente darüber nach, wie man das schaffen könnte?

Auflösung zu den Schwachstellen

Das Alphabet hat 26 Buchstaben, also kann es nur insgesamt 26 Schlüssel geben. Man könnte sie alle durchprobieren, bis ein Schlüssel passt. Dafür sollte es ausreichen, ein Wort im Text mit allen Schlüsseln zu dekodieren. Wahrscheinlich muss man aber nicht alle Schlüssel durchprobieren, schließlich kann man den Prozess abbrechen, sobald man einen passenden Schlüssel gefunden hat. In der Hälfte der Fälle muss man also nur etwa 13 Schlüssel ausprobieren, um den passenden Schlüssel zu finden. Auch wenn dies händisch ein paar Minuten dauern kann, ist dies für einen Computer nur eine winzige, automatisierte Aufgabe, die nur Bruchteile einer Sekunde dauert.

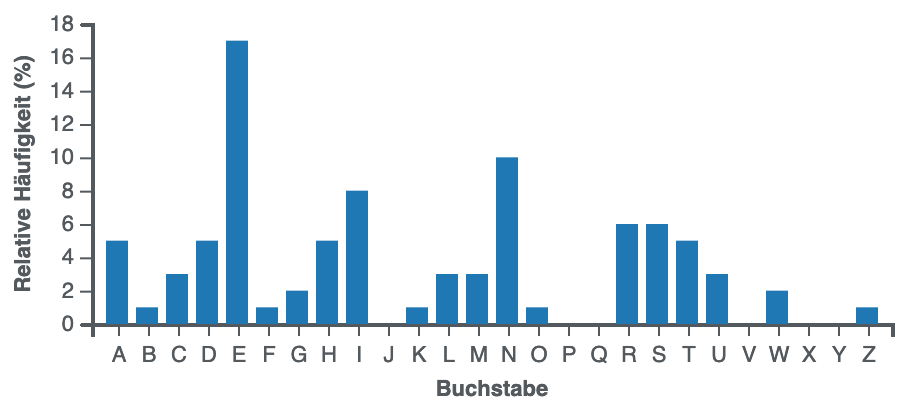

Die oben genannte Methode führt ans Ziel, jedoch lässt sich das Knacken des Schlüssels weiter optimieren. Als Hilfsmittel wird dafür die relative Häufigkeit der Nutzung der Buchstaben in einer bestimmten Sprache verwendet. Denn nicht jeder Buchstabe im Alphabet kommt gleichhäufig in Wörtern und Texten vor. Im Deutschen findet zum Beispiel der Buchstabe X nur selten Verwendung, der Buchstabe E wird dagegen am häufigsten verwendet und am zweithäufigsten tritt der Buchstabe N auf.

Das funktioniert natürlich nur, sobald der Geheimtext eine gewisse Länge hat, bei einzelen Wörtern geht dies nicht immer auf. In dem Wort „Buchstabe“ tritt das E nur einmal auf, dafür aber zweimal ein B. Wenn wir das oben verwendete Wort „Verschluesselung“ betrachten, taucht der Buchstabe E dreimal auf, aber auch der Buchstabe S. Alle anderen Buchstaben tauchen nur zwei oder weniger oft auf. Da mit dem Cäsar-Rad jeder Buchstabe gleich verschlüsselt wird, können wir uns nun ansehen, welche Buchstaben in der verschlüsselten Version am häufigsten auftreten. In unserem Fall sind „X“ und „J“ jeweils 3 mal vertreten. Die beiden Buchstaben entsprechen einem Schlüssel von 5 und 14. Also haben wir nun nur noch zwei Schlüssel, die ausprobiert werden müssen.

Achtung: Wenn der codierte Text nicht auf Deutsch ist, ist die Häufigkeit der Buchstaben anders verteilt. Leider kann man einem codierten Text seine Sprache vorher nicht ansehen. Hier bleibt einem nichts anderes übrig als Annahmen zu treffen und es dann auszuprobieren: welche Sprachen beherrscht der Autor? In welchem Land wurde die Nachricht gefunden? Gibt es im verschlüsselten Text beispielsweise Wörter mit nur einem Buchstaben? Solche Wörter gibt es zum Beispiel in der deutschen Sprache nicht, aber zum Beispiel im Englischen oder Französischen.

4. Enigma

Die Enigma ähnelt äußerlich einer Schreibmaschine. Die mechanische Verschlüsselungsmaschine spielte im zweiten Weltkrieg eine wichtige Rolle. Die Deutschen haben sie verwendet, um verschlüsselte Nachrichten zu versenden, welche vor den allierten Mächten verborgen bleiben sollten. Die Maschine enthält in ihrem Inneren drei Walzen, auf denen jeweils die 26 Buchstaben des Alphabets stehen. Bei jedem Tastendruck drehen sich die Walzen im Inneren weiter und erzeugen so den entstehenden Kryptocode. Als Schlüssel wird dafür definiert, in welcher Position die Walzen am Beginn der Eingabe stehen müssen. Im Laufe des Krieges wurde die Verschlüsselung der Enigma Maschine geknackt, so wurde es möglich, verschlüsselte Geheimbotschaften im Krieg zu knacken - was die Deutschen nicht wussten und sich nicht vorstellen konnten. Möglicherweise hätte sich die Geschichte anders entwickelt, wäre die Verschlüsselung nicht gebrochen worden.

Der Erfinder Alan Turing gilt heute als einer der einflussreichsten Theoretiker der frühen Computerentwicklung und Informatik. Turing schuf einen großen Teil der theoretischen Grundlagen für die moderne Informations- und Computertechnologie. Er war homosexuell, was damals verboten war und als Krankheit gesehen wurde. Alan Turing wurde zur chemischen Kastration gezwungen und starb durch Suizid. Erst 2013 wurde er durch eine Aufhebung des damaligen Urteils rehabilitiert.

- Nutze Cryptool, um eine Nachricht mit einem bestimmten Schlüssel zu verschlüsseln.

- Nutze Cryptool, um einen Kryptotext mit dem Schlüssel XXX zu entschlüsseln.

Verschlüsseln von Festplatten und Datenträgern

VeraCrypt

Eine freie Software, mit der du deinen eigenen Daten auf deinem Computer verschlüsseln kannst, ist VeraCrypt. Die Software ist kostenlos für Windows, Mac OS und Linux erhältlich und auch Open Source - das heißt, unabhängige Experten können sich den Quelltext ansehen und überprüfen, wie sicher die Software wirklich ist.

Wie Du siehst, ist VeraCrypt gar nicht so schwer zu verwenden. Mit dieser Software kannst du Dateien auf deiner Festplatte verschlüsseln und wieder entschlüsseln, wenn du sie benötigst. Dies solltest du zum Beispiel immer auch mit USB-Sticks machen, die du mit dir herumträgst. So ein Stick geht schließlich schnell mal verloren. Und niemand möchte, dass Fremde oder gar Bekannte in den eigenen Daten wühlen. Deine Lehrer:innen sind übrigens auch verpflichtet, ihre USB-Sticks zu verschlüsseln, falls sie auf diesen Daten ihrer Schüler:innen speichern.

VeraCrypt

- Lade dir VeraCrypt herunter und installiere es.

- Erstelle einen verschlüsselten Tresor und speichere Daten darin.

- Probiere aus, ob du den Tresor wieder entschlüsseln kannst.

BitLocker & FileVault

BitLocker ist ein Verschlüsselungsverfahren von Microsoft, welches auf PCs und Laptops mit Windows eingesetzt werden kann. FileVault ist dagegen die Lösung von Apple, die auf MacBooks und iMacs zum Einsatz kommt. Beide Verschlüsselungsverfahren sind sehr gut in die jeweiligen Betriebssysteme integriert und lassen sich so besonders einfach verwenden.

Auf der anderen Seite ist es aber so, dass sich die Verschlüsselung nur auf den Systemen des jeweiligen Herstellers nutzen lassen. Wer also unter Windows einen USB-Stick mit Bitlocker verschlüsselt, kann ihn nicht auf einem Mac entschlüsseln. Außerdem sind die Verschlüsselungsalgorithmen von den Herstellern nicht veröffentlicht worden. Auch wenn nach Jahren im Einsatz noch keine Schwachstellen bekannt wurden, kann die Sicherheit der Verfahren niemand unabhängig und transparent prüfen. Außerdem ist zu erwähnen, dass Bitlocker nur in den "Professional Editionen" von Windows enthalten ist, also zum Beispiel in Windows 11 Pro und nicht in Windows 11 Home.

BitLocker & FileVault aktivieren

- Unter Mac OS lässt sich FileVault über „Systemeinstellungen“ → „Datenschutz & Sicherheit“ → FileVault aktivieren. Über das Menü lässt sich die ganze Festplatte verschlüsseln.

- Unter Windows finden sich die Bitlocker-Einstellungen unter „Systemsteuerung“ → „System und Sicherheit“.

- Wer zum Beispiel einen USB-Stick verschlüsseln möchte, macht einen Rechtsklick auf das Laufwerk und wählt „Bitlocker aktivieren“.

Asymmetrische Verschlüsselungsverfahren

Im Zeitalter des Internets hat man das Problem, dass man mit jemandem verschlüsselt kommunizieren möchte, den man noch nie getroffen hat. Voraussetzung war bisher immer ein gemeinsamer, geheimer Schlüssel. Wenn ich den Schlüssel jedoch unverschlüsselt an jemanden versende, damit beide den gleichen Schlüssel für die Ver- und Entschlüsselung kennen, könnte man sich das Verschlüsseln gleich sparen. Denn wenn man davon ausgeht, dass es möglich ist, die Nachricht mitzulesen, dann ist es auch möglich, dass Dritte bei der Übertragung den Schlüssel mitlesen können. Wenn dieser nicht mehr geheim ist, kann die Nachricht auch nicht mehr geheim sein. Dies ist ein Problem bei der symmetrischen Verschlüsselungsverfahren, die wir bisher betrachtet haben. Doch zum Glück gibt es dafür auch eine Lösung: Hier arbeitet man mit sogenannten asymmetrischen Verfahren, bei denen beide Kommunikationsteilnehmer einen öffentlichen und einen privaten Schlüssel haben. Mehr darüber erfährst du in Kapitel 05 Sicheres Kommunizieren.

Generelles

Verschlüsselungsalgorithmen sollten immer öffentlich sein, damit sie von unabhängigen Experten auf ihre Sicherheit überprüft werden können. Niemals sollte man sich selbst ein Verfahren ausdenken. Aus diesem Grund haben wir keine Garantie, dass Nachrichtenkanäle wie Telegram oder iMessage sicher sind. Denn die Betreiber:innen haben eigene Verfahren entwickelt, die sie niemals öffentlich gemacht haben.

Ausblick

Momentan verwendete Verschlüsselungsverfahren gelten als sicher, weil sie sich nur knacken lassen, indem man alle möglichen Schlüssel ausprobiert. Deshalb ist es wichtig, ausreichend lange Schlüssel zu verwenden. Ein Computer kann automatisiert alle Kombinationen durchprobieren und dabei Millionen Möglichkeiten pro Sekunde durchprobieren. Wer den Schlüssel ausreichend lang gestaltet kann sicherstellen, dass ein heutiger Computer mehr als hunderte Jahre benötigen würde, um den Schlüssel zu knacken. Neben der Dauer würden dabei allerdings auch noch exorbitant hohe Stromkosten anfallen, die jemand finanzieren müsste. Man kann sich also soweit auf der sicheren Seite fühlen.

Auch kann es sein, dass Forscher eines Tages eine Schwachstelle in den verwendeten Algorithmen finden, sodass sie als nicht mehr sicher gelten können. Wenn die eingesetzten Verfahren jedoch seit Jahren geprüft werden und momentan keine Schwachstellen bekannt sind, finden sich möglicherweise auch in Zukunft keine.

Die heutigen Verschlüsselungsalgorithmen und Empfehlungen für Schlüssellängen berücksichtigen natürlich auch, dass Computer im Laufe der Zeit schneller werden, also immer mehr Rechenkraft liefern. Es wird aber auch an neueren Technologien für Computern geforscht, die noch einmal in ganz anderen Dimensionen schneller sein könnten. Gemeint sind hier sogenannte Quantencomputer, an denen seit Jahrzehnten geforscht wird. Sollten diese Quantencomputer jemals einsatzbereit sein, hätten sie eine so enorme Rechenleistung, dass all unsere heutigen Verschlüsselungsverfahren hinfällig wären. Genauso wird allerdings auch seit Jahrzehnten erfolgreich an Verschlüsselungsverfahren gearbeitet, die Verschlüsselung im Zeitalter der Quantencomputer ermöglichen. Der österreichische Physiker Anton Zeilinger hat 2022 den Nobelpreis für seine Forschung im Bereich Quanten und Quantenkryptografie bekommen. Es wäre also auch weiterhin möglich sicher zu verschlüsseln. Gleichzeitig würden Quantencomputer aber auch bedeuten, dass alle mit bisherigen Verschlüsselungsverfahren verschlüsselten Nachrichten, die noch gespeichert irgendwo vorliegen, einfach entschlüsselt werden können.