Digitale Kriminalität

Online wie Offline – es ist immer gut, ein Auge auf zwielichtige Methoden zu haben

In diesem Kapitel sehen wir uns näher an, welche Bedrohungen im Netz aktuell lauern, erfahren mehr darüber, wie Kriminelle versuchen dir zu schaden und wie du es am besten verhindern kannst.

INHALTSVERZEICHNIS

1. Was ist Digitale Kriminalität?

1. Was ist Digitale Kriminalität?

2. Wer kann davon betroffen sein?

2. Wer kann davon betroffen sein?

3. Was kann passieren?

3. Was kann passieren?

4. Wer sind die möglichen Täter:innen?

4. Wer sind die möglichen Täter:innen?

5. Mit welchen Methoden wird gearbeitet?

5. Mit welchen Methoden wird gearbeitet?

6. Sportclub · Journalismus · Psychiatrie · Job-Scam: Beispiele aus verschiedenen Bereichen

6. Sportclub · Journalismus · Psychiatrie · Job-Scam: Beispiele aus verschiedenen Bereichen

7. Wie davor schützen?

7. Wie davor schützen?

8. Was tun wenn ein Unternehmen betroffen ist?

8. Was tun wenn ein Unternehmen betroffen ist?

9. Datensicherung

9. Datensicherung

10. Weitere Beratungs- und Informationsstellen

10. Weitere Beratungs- und Informationsstellen

1. Was ist Digitale Kriminalität?

Hier erfährst du, welche Bedrohungen im Netz aktuell lauern, wie Kriminelle versuchen dir zu schaden und wir zeigen dir, wie du dich schützen kannst.

Wer von Digitaler Kriminalität potenziell betroffen sein kann, wer hinter solchen Angriffen steckt und welche Gefahren es gibt, sind einige der Fragen, die wir in diesem Kapitel klären werden. Da Betrug ein mitunter professionelles Geschäft ist, kann es potenziell jede und jeden treffen! Denn nicht selten kommen hierbei manipulative, psychologische Methoden (social engineering genannt) zur Anwendung, die auf menschliche Schwächen wie Angst oder Sehnsucht nach Anerkennung abzielen. Doch je besser wir wissen was, vor wem und wie man sich schützt, umso schwerer haben es Angreifer:innen!

Cyber?

Den Begriff „digitale Kriminalität“ kennst du womöglich auch als "Cyber-Kriminalität" oder „Cybercrime“. Doch der Begriff „Cyber“ umreißt das Themenfeld nur unzureichend und schwammig, weswegen wir hier an dieser Stelle von seinem Gebrauch absehen wollen und im Weiteren besser von „digitaler Kriminalität“ sprechen werden, wenn es um kriminelle Handlungen mit Hilfe oder auf Informations- und Kommunikationstechnologie (kurz: IKT), die wir alltäglich nutzen, geht.

CC-BY-NC_fnordeingang e.V.

So, wie es in der physischen Welt Taschendieb:innen, Trickbetrüger:innen und Unternehmensspionage gibt, gibt es auch online Personen, die es darauf abgesehen haben, Menschen gezielt zu betrügen oder ihnen Schaden zuzufügen. Digitale Kriminalität umfasst demnach einerseits schon länger gebräuchliche Kriminaldelikte, die über digitale Wege durchgeführt werden. Im Wissen über technologische Verschleierungsmöglichkeiten der eigenen Identität arbeiten digitale Straftäter:innen in Netzwerken über nationale Grenzen hinweg, was die nationale Strafverfolgung erschwert. Die Motivation für diese Straftaten ist einerseits - wie in der physischen Welt - sich finanziell zu bereichern oder jemandem, z.B. aus Rache, schaden zu wollen. Andererseits sind viele Straftaten auch ideologisch motiviert. Das heißt, dass Gruppen oder staatliche Akteure gezielt versuchen, ihre Gegner:innen im digitalen Raum anzugreifen, um so wirtschaftlichen oder gesellschaftlichen Schaden anzurichten. Oft sind es auch Schuld- oder Schamgefühle seitens der Opfer, die dazu führen, dass Delikte nicht gemeldet werden und somit der Grund für eine recht hohe Dunkelziffer bei tatsächlich verübten digitalen Straftaten.

Unter digitaler Kriminalität werden ebenfalls Angriffe zusammengefasst, die an Daten oder Computersystemen vorgenommen werden. Neben dem Lahmlegen kritischer Infrastruktur fällt auch Spionage oder das Verbreiten von Falsch- und Desinformationen, um gesellschaftliche Debatten oder das Wahlverhalten zu manipulieren, Datenmissbrauch oder Datenfälschung darunter, genauso wie das Installieren von Schadsoftware (Malware) oder das gezielte Überlasten von digitaler Infrastruktur beispielsweise durch DDoSS Attacken.

Digitale Kriminalität im weiteren Sinne:

IKT als Tatmittel

Nutzen Kriminelle IKT als Tatmittel für die Planung und Ausführung von Straftaten, spricht man von digitaler Kriminalität im weiteren Sinne. Dazu zählen unter anderem Betrugsdelikte im Internet, Drogenhandel im Darknet oder Cybermobbing.

Digitale Kriminalität im engeren Sinne

IKT als Angriffsziel

Digitale Kriminalität im befasst sich mit Angriffen mittels IKT auf Geräte, Daten, Netzwerke oder Computersysteme. Ziel ist es dabei bspw. Daten abzufangen, zu beschädigen, zu missbrauchen oder unverfügbar zu machen (DDoS Angriff), um so an Lösegeld zu kommen oder den Betroffenen anderweitig zu schaden.

Zu den weltweit verbreitetsten Taktiken digitaler Kriminalität zählen insbesondere Phishing-Methoden. So werden an einem Tag oft hunderte, glaubwürdig erscheinende SMS oder E-Mails verschickt, die letztlich zum Ziel haben, die Empfänger:innen so zu täuschen, dass sie ihre persönlichen Daten, Passwörter oder Zugänge zu Finanzkonten ahnungslos freigeben. Dazu haben wir auch ein eigenes Kapitel, in dem wir uns näher ansehen, was Phishing ist, wie du diese Art von Angriff am besten erkennst und wie du dich wehren kannst. Die gezielte, psychologische Manipulation von Menschen um einen Angriff auf ein technisches System durchzuführen nennt sich Social Engineering. In den meisten Fällen verwenden Täter:innen eine Kombination dieser verschiedenen Vorgangsweisen, also technische Angriffe auf IKT und psychologische Tricks, um an ihr Ziel zu gelangen.

Welche „Einfallstore“ nutzen Kriminelle, um IT-Systeme anzugreifen?

-

Social Engineering

-

Phishing (über E-Mails, SMS, Nachrichten in Messenger bzw. Soziale Netzwerke, telefonisch)

-

Schadsoftware

-

Fake-Shops, Fake-Webseiten

-

Abo-Fallen

-

Kleinanzeigen-Betrug

-

Spionagesoftware (z.B. über Apps)

-

unsichere, unverschlüsselte, fremde Datenträger

-

unverschlüsselte Übertragungswege (Messenger, Netzwerke...)

2. Wer kann davon betroffen sein?

Das klingt jetzt erstmal recht abstrakt und - wie im analogen Leben auch - denkt man eher nicht, das man selbst Opfer einer konkreten Straftat werden könnte. Aber auf die Frage, wer denn von digitaler Kriminalität betroffen sein kann, lautet die kurze Antwort: Jede:r!

Sowohl Personen des öffentlichen Lebens und große Konzerne, wie auch Privatpersonen und Kleinstunternehmen können Ziel von digitaler Kriminalität werden. Aber aus unterschiedlichen Gründen:

Privatpersonen

Als Privatpersonen ist uns in vielen Fällen nicht bewusst, wo, wann und welche digitale Technik wir nutzen. Wenn wir unsere Smartphones verwenden, um zu kommunizieren oder eine Adresse zu finden, ist es leicht, sich vorzustellen, dass gerade Daten von uns technologisch verarbeitet werden. Aber wir sind auch passiv Teilnehmer:innen an den verschiedensten Stellen digitaler Infrastruktur - zum Beispiel als Eintrag im Wähler:innenverzeichnis, oder wenn wir medizinische Hilfe in Anspruch nehmen als Vermerk in ELGA.

Das Wissen, wie diese Geräte und ihre Infrastruktur konkret funktionieren, bleibt uns meistens verborgen. Einerseits ist es sehr komplex, so dass auch Expert:innen teilweise nur einen Ausschnitt kennen, und andererseits sind Informationen oft nur schwer oder gar nicht öffentlich zugänglich. Für Privatpersonen bleibt ein Großteil der genutzten Hard- und Software somit eine Art schwarze Box.

Dies machen sich Kriminelle zunutze, da es ihnen dadurch leichter fällt, uns hinters Licht zu führen. Angriffe auf Privatpersonen werden zumeist automatisiert, d.h. ohne großen Aufwand für Betrüger:innen, durchgeführt. Stell dir zum Beispiel eine Massenmail vor, die an 1 Million Menschen versandt wird. Die meisten Personen erreicht diese Mail gar nicht erst, weil sie im Spam-Folder landet. Einige wenige erhalten sie aber doch. Von diesen wenigen folgen ein paar Personen der betrügerischen Aufforderung, z.B. ihre Bankdaten bekanntzugeben. Wie der Name schon sagt, geschieht das massenhaft: Eine große Masse von Menschen kommt stetig mit gefälschten Nachrichten in Berührung. Es reicht, wenn jeweils einige wenige darauf hereinfallen - die Masse machts - und Betrüger:innen haben ihr Ziel erreicht: Mit geringem Aufwand gelangen sie zu Resultaten.

Unternehmen

Für digitale Kriminalität sind Unternehmen aus mehreren Gründen attraktive Ziele: Der mögliche Profit oder angerichtete Schaden der Straftat kann um ein Vielfaches höher sein als bei Einzelpersonen. Und durch ihre Öffentlichkeit und ihren Aufbau bieten sie mehr potenzielle Angriffsfläche.

Auch in Unternehmen sind die Menschen, die darin arbeiten, ein relevanter Faktor: Für viele stellen die verwendete digitale Technik und Infrastruktur innerhalb eines Unternehmens eine Art schwarze Box dar. Je mehr Personen in einem Unternehmen arbeiten, umso mehr mögliche Einfallstore bestehen und je weniger Bewusstsein und Wissen den Arbeitnehmer:innen an die Hand gegeben wird, desto höher ist das Risiko, Ziel eines digitalen Angriffs zu werden.

KMU sind, nur weil dort weniger Personen arbeiten, nicht weniger attraktive Angriffsziele. Im Gegensatz zu großen Unternehmen gibt es aus finanziellen Gründen oft keine eigene IT-Abteilung, welche für die digitale Sicherheit sorgt. Manchmal ist ein:e Angestellte:r neben der IT-Sicherheit auch für andere Aufgaben zuständig, wodurch leichter Fehler passieren können. Dies spielt den Täter:innen in die Hände.

Organisationen

Wie bei anderen Betroffenen ist das wichtigste Motiv für Angriffe auf gemeinnützige Organisationen meistens finanzieller Profit. Da sie besonders oft sensible Daten und Informationen verwalten, welche für politische oder soziale Projekte relevant sind, sind sie zusätzlich gefährdet. Wie auch bei KMU gibt es hier - aus finanziellen Gründen - oft Lücken in der digitalen Infrastruktur, welche genutzt werden um an Daten zu gelangen.

Ein weiterer Grund, warum NGOs ins Visier digitaler Kriminalität gelangen können, ist politische oder ideologische Überzeugung. Falls die Angreifer:innen die Werte und Ziele der Organisation ablehnen, können sie deren digitale Infrastruktur lahmlegen oder wichtige Daten löschen. Damit sabotieren sie die Arbeit der NGO und schädigen ihren Ruf in der Öffentlichkeit.

Staatliche Ebene

Da staatliche Stellen Zugang zu weitreichenden Informationen haben, sind sie ein besonders gefragtes Ziel für digitale Kriminalität. Interessante Beute können z.B. umfangreiche Datenbanken über die Bevölkerung, aber auch möglicherweise geheime Informationen von Militär und Geheimdiensten sein.

Die so gewonnenen Informationen werden von Angreifer:innen oder deren Auftraggeber:innen oft im internationalen Kontext genutzt. Damit können gezielt Falschinformationen verbreitet werden, um das politische Klima und staatliche Entscheidungen zu beeinflussen. Oder sie dienen zur Industriespionage, um (militärische) Überlegenheit zu erlangen.

Wenn Staaten Opfer von digitaler Kriminalität werden, ist es oft mit weitreichenderen Folgen verbunden als bei den vorherigen Beispielen. Einerseits speichern sie meist im größeren Umfang sensible Daten, und andererseits kann dadurch das Vertrauen der Öffentlichkeit in sie beeinträchtigt werden.

3. Was kann passieren?

Welche Akteur:innen ins Visier von digitaler Kriminalität geraten können, haben wir jetzt gesehen. Auf welche Daten es die Täter:innen abgesehen haben und was passieren könnte, lässt sich erahnen.

Aber wie so oft ist es komplizierter, als es auf den ersten Blick scheint: Waren die gestohlenen Daten das Ziel des Angriffs, oder nur Mittel zum Zweck eines weiteren Vorhabens? Denn in den meisten Fällen beruhen neue Angriffe auf anderen, früher gestohlenen, Daten. Wie funktioniert das im Detail? Wie kommen Kriminelle an diese Daten? Wie sehen solche Angriffe aus? Sieh dir das folgende Szenario an, um einen besseren Einblick zu erhalten.

Szenario

1. Durch eine Sicherheitslücke in einer App konnte ein:e Angreifer:in die Nachrichten zwischen zwei Personen mitlesen.

2. Da diese die Zugangsdaten für eine in ihrem Unternehmen verwendete Software miteinander austauschten, hat der:die Angreifer:in jetzt ebenfalls Zugang zu dieser.

3. Dort findet er:sie neben Betriebsgeheimnissen auch die gespeicherten Kund:innendaten.

4. Da das jetzt infiltrierte Unternehmen ein Onlineshop ist, finden sich, zusätzlich zu den E-Mailadressen und Passwörtern, dort auch Zahlungsinformationen der Kund:innen.

5. Dadurch weiß der:die Angreifer:in, welche Finanzdienstleister die jeweiligen Kund:innen nutzen, um in dem Onlineshop zu bezahlen.

6. Sind die gestohlenen Passwörter gehasht, muss der:die Angreifer:in noch einen Zwischenschritt machen: Die Passwörter mittels Brute Force oder Rainbow Tables knacken. Sind die Passwörter sehr gut geschützt, heißt es: Zurück zum Start. Da diese Methoden allerdings sehr effizient sind, ist die Chance, dass es gelingt, hoch.

7. Mit diesen Information gerüstet, versucht der:die Angreifer:in sich nun bei den verschiedenen Portalen der Finanzdienstleister in die Onlinekonten der Kund:innen einzuloggen.

8. Dafür nutzt er:sie die beim Onlineshop gestohlenen E-Mailadressen und Passwörter.

9. Und tatsächlich gelingt ihm:ihr der Zugriff auf drei Finanzkonten, da die jeweilige Person dort das gleiche Passwort wie im Onlineshop verwendet.

10. Nicht nur hat der:die Angreifer:in jetzt direkten Zugriff auf das Finanzkonto, sondern kann möglicherweise mithilfe anderer dort aufgefundener Informationen weitere Straftaten begehen.

11. So nimmt er:sie über den integrierten Chat des Finanzportals Kontakt zu einer:einem Kund:innenberater auf und lässt ein neues Konto im Namen der Person eröffnen.

12. Auch nimmt er:sie direkten Kontakt mit der geschädigten Person auf und versucht sie zu erpressen, denn durch den Bestellverlauf im Onlineshop ist erkennbar, dass sie regelmäßig Geschenke an eine andere Adresse als den Wohnsitz der Familie der Person bestellt. Was den:die Angreifer:in vermuten lässt, dass es sich hier möglicherweise um eine Affäre handelt.

Hier wird ersichtlich, dass bei digitaler Kriminalität ein Datenleck sehr leicht zu einem weiteren führen kann. Firmengeheimnisse können an die Konkurrenz verkauft, lokale Unternehmensdaten verschlüsselt und nur gegen eine Lösegeldzahlung wiederhergestellt werden, Logindaten werden für weitere Einbrüche ausprobiert, mithilfe persönlicher Informationen geben Angreifer:innen sich als jemand anderes aus oder versuchen, die Inhaber:innen der Daten zu erpressen.

Datenverlust und Datendiebstahl

Darunter ist eine „Verletzung des Schutzes personenbezogener Daten“ zu verstehen. Haben Unbefugte Zugang z.B. zu Kund:innen-Daten, Datenbanken o.ä. bekommen, muss dies in vielen Fällen gemeldet werden.

"data breach" - Was ist zu tun?

Unternehmen und Organisationen sind lt. DSGVO (Art. 34 „Information der betroffenen Person“) verpflichtet, alle betroffenen Personen unverzüglich zu informieren, wenn ein "Data Breach“ ein hohes Risiko für die Rechte und Freiheiten der betroffenen Personen zur Folge hat.

Formulare hierfür findest du beispielsweise bei der Wirtschaftskammer.

Eine Meldung an die Datenschutzbehörde kann bei einem „Data Breach“ ebenfalls notwendig sein. Art. 33 DSGVO behandelt die gegebenenfalls notwendige Meldung der Verletzung des Schutzes personenbezogener Daten an die Aufsichtsbehörde.

Wenn die Datenpanne nicht mit großer Wahrscheinlichkeit risikolos für die betroffenen Personen ist, muss innerhalb von 72 Stunden Meldung bei der Datenschutzbehörde gemacht werden. Bei einer späteren Benachrichtigung ist die Verspätung zu begründen.

Ein Formular der Datenschutzbehörde für eine solche Meldung findest du über den Link.

4. Wer sind die möglichen Täter:innen?

Kriminelle Organisationen

In den seltensten Fällen steht eine Einzelperson hinter einer kriminellen Handlung, wie in dem Beispiel oben. Sehr viel größer ist die Wahrscheinlichkeit, dass entweder eine kriminelle Gruppe oder sogar eine ganze Organisation diese Angriffe durchführt. Wie in großen Unternehmen gibt es auch hier Arbeitsteilung und verschiedene Fachbereiche, die für unterschiedliche Phasen eines Angriffs zuständig sind.

Ein aktueller UN-Bericht zeigt auf, warum viele der vermeintlichen Täter auch Opfer sind. Allein in Myanmar werden mindestens 120.000 Menschen in Situationen festgehalten, in denen sie zu Onlinebetrügereien gezwungen werden, während in Kambodscha die Schätzungen bei etwa 100.000 Menschen liegen. Andere Staaten der Region, darunter Laos, die Philippinen und Thailand, sind ebenfalls stark betroffen. Ein bemerkenswertes Detail ist das Profil der Menschen, die in diese Aktivitäten verwickelt sind. Die Mehrheit der Opfer sind gut ausgebildete Männer, oft mit Hochschulabschluss, mehrsprachigen Fähigkeiten und umfangreichen Computerkenntnissen. Sie kommen nicht nur aus Südostasien, sondern auch aus China, Hongkong, Taiwan, Südasien, Afrika und Lateinamerika. Verschärft wurde die Problemlage durch die Covid-19-Pandemie: Beschränkungen und Schließungen führten dazu, dass kriminelle Aktivitäten in weniger regulierte oder digitale Bereiche verlagert wurden. Darüber hinaus haben kriminelle Akteure die Pandemie als Gelegenheit genutzt, um arbeitslos gewordene Migranten unter dem Vorwand von Arbeitsangeboten für kriminelle Operationen anzuwerben. Auch deutet der Bericht an, dass es um einnahmen in Höhe von Milliardendollar geht. Mit hoher Wahrscheinlichkeit wird ein Teil dieser Einnahmen zur Bestechung von Beamten und zur Finanzierung weiterer Aktivitäten genutzt.

Outsourcing

Genau wie in der legalen, offiziellen Unternehmenswelt hat auch bei digitaler Kriminalität ein weiterer Trend Einzug gehalten: Outsourcing, also die Auslagerung verschiedener Arbeitsbereiche an externe Subunternehmen.

So gibt es Gruppen, welche nur die Produktion bzw. Programmierung von Schadsoftware übernehmen. Diese verkaufen sie über Lizenzen oder Abo-Modelle an andere kriminelle Gruppierungen zur Nutzung. Oder aber es werden „nur“ die Daten gestohlen und online bei einer Auktion an den:die Meistbietende:n verkauft.

Geheimdienste

Je größer kriminelle Organisationen werden, umso mehr Aufmerksamkeit ziehen sie auf sich. Oft kommen sie oder einzelne Mitglieder der Organisation über kurz oder lang auch mit staatlichen Stellen in Berührung.

Insbesondere Geheimdienste haben Interesse an diesem Wissen und den Fähigkeiten. Denn dadurch können sie sich einerseits einen entscheidenden Vorteil gegenüber ihren Gegner:innen verschaffen. Und falls die Operation enttarnt wird, können sie, andererseits, mithilfe der Anonymität des Internets, ihre Beteiligung leicht verschleiern.

Die Möglichkeit, finanzielle Anreize und Schutz vor Strafverfolgung anbieten zu können, aber gleichzeitig auch die Drohung, Täter:innen doch auszuliefern, ermöglicht Geheimdiensten eine enge und für sie nützliche Zusammenarbeit mit Akteur:innen von digitaler Kriminalität.

Digitale Kriminalität ist ein Geschäft

Du siehst also, digitale Kriminalität ist ein Geschäft, an dem verschiedene Akteure – manche davon sehr mächtig - mit unterschiedlichen Interessenlagen und Motiven beteiligt sind, und damit entweder ihr Geld verdienen oder zu ihren Gunsten nutzen. Es gibt keine seriösen Schätzungen über den Umsatz, den Kriminelle im digitalen Raum erwirtschaften oder darüber, was Staaten ausgeben, um Sicherheitslücken in der digitalen Infrastruktur missbrauchen zu können, aber klar ist: Es ist sehr viel Geld im Spiel.

5. Mit welchen Methoden wird gearbeitet?

Faktor Mensch

Die Möglichkeiten, um Menschen hinters Licht zu führen, haben sich über die Jahre weiterentwickelt und verändert. Was aber immer gleich bleibt, sind die Methoden: Angreifer:innen geht es darum, Menschen gezielt zu manipulieren, psychisch unter Druck zu setzen und damit in die Irre zu führen.

Die Vorgehensweise, die Angreifer:innen wählen, ist stets die Gleiche – unabhängig davon, welches Ziel sie mit ihrem Betrugsversuch verfolgen: Menschen werden hinters Licht geführt, damit sie unwissentlich Dinge tun, die ihnen selbst oder einer ganzen Organisation schaden. Technische Schutzmaßnahmen werden bewusst umgangen, indem Menschen manipuliert werden, um Zugang zu Netzwerken, sensiblen Informationen und ähnlichem zu bekommen.

Im Fall von Phishing-Angriffen ist es immer das Ziel, das Wissen über typisch menschliches Verhalten (z. B. die Bereitschaft, jemandem telefonisch weiterzuhelfen, dem Absender einer geschäftlichen E-Mail zu vertrauen und/oder Druck zu machen, weil eine Überweisung schnell getätigt werden soll oder um Neugierde zu wecken) für unlautere Zwecke auszunutzen, beispielsweise, indem sich Schadsoftware in einem Dokument im Anhang einer E-Mail befindet oder man auf eine gefälschte Seite gelockt wird und dort vertrauliche Informationen preisgibt.

Soziale und psychologische Tricks

Ein Großteil der erfolgreichen Angriffe in freier Wildbahn setzt auf menschliche Faktoren. Ob Ransomware, Phishing oder Stalking: Die am häufigsten ausgenutzte "Schwachstelle" ist der Mensch. Statt den Menschen hier Dummheit zu unterstellen, müssen die natürlichen, sehr menschlichen Verhaltensweisen berücksichtigt werden. Sieh dir dazu einen Auschnitt aus einem Vortrag von Linus Neumann, Berater für IT-Sicherheit, Diplom-Psychologe und Sprecher des Chaos Computer Club Deutschland, an.

Das gesamte Video streamen auf media.cc.de

6. Sportclub · Journalismus · Psychiatrie · Job-Scam: Beispiele aus verschiedenen Bereichen

Beispiel KMU

Was ist passiert? | Ransomware-Angriff

Der Sportclub „Milli“ am Millstätter-See, stellt es den Mitarbeiter:innen frei, Home-Office Tage einzulegen. Um den Zugriff auf alle zum Arbeiten notwenigen Informationen zu haben, wird eine eigene Software eingerichtet. Luise, eine der Mitarbeiterinnen, erhält im Home-Office eine E-Mail mit dem Betreff: „Ist das dein Foto?“

Das Öffnen des Anhangs (Foto), installiert automatisch ein Schadprogramm, das in Windeseile alle lokal gespeicherten und über den Server geteilten Dateien verschlüsselt. Am Ende sind alle geteilten Dateien des Sportclubs verschlüsselt.

Weder Luise, noch eine:r ihrer Kolleg:innen hatten sich darum gekümmert, die Software auf allen PCs und Laptops upzudaten und Patches zu installieren. Auch gab es niemanden, der die Verantwortung dafür oder für das Anlegen von Backups hatte.

Kurze Zeit später erhält Luise eine Nachricht: „Wenn der Club bereit ist, eine gewisse Summe in Bitcoin zu überweisen, erhält der Sportclub Milli den Schlüssel, um die Daten wieder zu entschlüsseln. Wird nicht bezahlt, werden sie entweder weiterverkauft oder veröffentlicht.“ Alle persönlichen Daten der Vereinsmitglieder sind betroffen. Das bedeutet den Verlust von Namen, Adressen, Bankverbindungen und Unterschriftenproben. Auch die Bilder von Vereinsveranstaltungen, auf denen Mitglieder in Badekleidung zu sehen sind, sind betroffen.

Wie hätte das verhindert werden können?

Wie hätte das verhindert werden können?

-

Geräte und Software stets up-to-date halten

-

Backups sowie eine Wiederherstellungsstrategie (Mehr dazu im Punkt Datensicherung)

-

Regelmäßige Mitarbeiter:innen-Schulung, damit sie sich der Gefahren durch Phishing-Angriffe bewusst sind und diese (besser) erkennen können.

Beispiel Privatperson

Was ist passiert? | Job-Scam

Mario sieht sich von Zeit zu Zeit nach einem neuen Job um, da er mit seiner aktuellen Arbeitsstelle nicht ganz zufrieden ist. Dabei stößt er auf LinkedIn auf ein Jobinserat eines großen österreichischen Unternehmens mit hohem Bekanntheitsgrad. Mario findet die ausgeschriebene Position interessant, sie würde gut zu seiner Qualifikation passen. Als er weiterliest, sieht er: Der angegebene Stundenlohn beträgt 50 – 200 Euro. Jetzt ist Mario neugierig und will sich näher informieren. Er kontaktiert den angeblichen Arbeitgeber und wird zu einem telefonischen Job-Interview eingeladen. Im Rahmen des Vorstellungsgespräches wird er gebeten, eine Zahlung für eine Hintergrundprüfung zu leisten. Mario denkt, das sei normal und bezahlt die Gebühr.

Einige Tage später erhält Mario eine E-Mail, in der ihm mitgeteilt wird, dass er die Stelle erhalten hat. Er bekommt Zugang zu einem Online-Portal, über das er seine Arbeitsaufgaben erhält. Im Zuge der Registrierung werden auch vertrauliche Informationen über seinen aktuellen Arbeitgeber abgefragt. Mario erkennt die betrügerische Absicht nicht, so erhalten die Betrüger:innen Zugang zu sensiblen Unternehmensdaten. Mario befindet sich nun in einer wirklich schwierigen Stituation: Er wurde von den Betrüger:innen bestohlen und sein ehemaliger Arbeitgeber hat ihn gekündigt. Warum? Ohne nachzudenken hat Mario Informationen preisgegeben, die dafür benutzt wurden, den (ehemaligen) Arbeitgeber zu bestehlen und zu erpressen. Deshalb hat ihn sein Ex-Arbeitgeber jetzt auch angezeigt, denn er verlor wertvolle Kundeninformationen.

Wie hätte das verhindert werden können?

Wie hätte das verhindert werden können?

- Achtung bei überzogenen Versprechungen!

- Erst nachdenken, dann klicken

- Bei sensiblen Daten wie den Informationen zum Arbeitgeber: besser 2x überlegen, denn: Vorsicht ist besser als Nachsicht

- Informationen an das Unternehmen, in dessen Namen die Jobinserate kursieren, direkt weiterleiten und auf Echtheit hin prüfen lassen

Beispiel NGO

Was ist passiert? | Account- und Identitätsdiebstahl

Faisal ist selbstständiger Journalist und für die NGO Reporter grenzen:los aktiv. Da Freizeit und Arbeitszeit bei ihm oft nicht klar getrennt sind, verwendet er sein Smartphone sowohl für berufliche als auch für private Zwecke.

Was Faisal nicht weiß: Durch seine Mitgliedschaft bei Reporter grenzen:los und einige kritische Artikel, die er in den letzten Jahren über die Mitglieder des saudischen Königshauses schrieb, ist Saudi-Arabiens Geheimdienst auf ihn aufmerksam geworden.

Eines Tages erhält Faisal eine WhatsApp-Nachricht von einem entfernten Bekannten, wie so oft. Er ist daran gewöhnt, mit vielen unterschiedlichen Menschen in Kontakt zu sein. Da ihn interessiert, was der Bekannte ihm mitteilt, öffnet er die Nachricht. Die Nachricht enthält einen Kurz-Link (http://bit.ly/faisal) auf eine „bösartige Website“ der Betreiberfirma der Überwachungssoftware „Pegasus“. Durch das Aufrufen des Links installiert sich Schadsoftware über eine nicht geschlossene, möglicherweise noch unbekannte Sicherheitslücke. Im Anschluss wird die „Pegasus“-Software nachgeladen und installiert. Pegasus erlaubt einen Remote-Zugang zu Faisals Smartphone – der Geheimdienst hat jetzt vollen Zugriff auf das Gerät.

Nun kann Faisals gesamtes Nutzungsverhalten aufgezeichnet werden, was sich der Geheimdienst für unterschiedliche Zwecke zu Nutze macht: Einerseits ist es dadurch möglich, Faisals Aktivitäten zu verfolgen und mitzubekommen, was er gerade macht. Sie können sehen, ob er derzeit an einem neuen Artikel schreibt und dann dementsprechend Gegenmaßnahmen ergreifen, indem sie zum Beispiel beginnen, vertrauliche Quellen aus seinem Umkreis einzuschüchtern. Andererseits werden private Informationen zusammen mit manipulierten Fotos von ihm veröffentlicht. Das hat zur Folge, dass er von Reporter grenzen:los ausgeschlossen und sein Ruf als vertrauenswürdiger Journalist nachhaltig geschädigt wird.

Wie hätte das verhindert werden können?

Wie hätte das verhindert werden können?

Geheimdienste vermögender Staaten sind mächtige Gegner:innen - und sich vor staatlichen Trojanern zu schützen, ist sehr schwierig. Möglicherweise hätte sich Faisal durch die Anschaffung eines Arbeits- und Privat-Smartphones etwas besser schützen können. Datensparsamkeit, also das Nicht- Speichern oder Nicht-Entstehen- Lassen von sensiblen Daten könnte einer der wenigen Wege sein, vertrauliche Quellen zu schützen. Auch das Arbeiten auf eigenen Geräten, die nicht mit dem Internet verbunden sind, wäre eine Möglichkeit, um manche Daten schützen zu können.

Beispiel Staat/Behörde/öffentliche Einrichtung

Was ist passiert? | Ransomware + Veröffentlichung psychiatrischer Gesundheitsdaten

Florian arbeitet in einer psychiatrischen Reha-Einrichtung im ländlichen Raum. Nach dem Ablauf der Besuchszeiten am Sonntag findet Florian beim Abschließen der Aufenthaltsräume einen USB-Stick am Boden. Da der Stick recht neu aussieht und außerdem über ein hohes Speichervolumen verfügt, möchte Florian den:die Besitzer:in ausfindig machen, um den Stick zurückzugeben. Also steckt Florian den Stick am Arbeitsgerät an, um einen Hinweis auf die Identität der Person zu bekommen. An Stelle des üblichen Dialogfensters, welches danach fragt, was mit dem USB passieren soll, wird Florian darüber informiert, dass alle lokal gespeicherten Daten kopiert und verschlüsselt wurden. Außerdem wird er aufgefordert, Lösegeld für die Entschlüsselung der Daten in Bitcoin zu bezahlen. Ansonsten, wird gedroht, werden Patient:innen informiert und die Daten öffentlich gemacht. Die Einrichtung in der Florian arbeitet, bietet Reha für öffentlich Versicherte an und verarbeitet entsprechende Gesundheits- und Versicherungsdaten.

Zum Artikel mit einem Beispiel

Wie hätte das verhindert werden können?

Wie hätte das verhindert werden können?

-

Wissen: Externe Datenträger unbekannter Herkunft sind nicht vertrauenswürdig!

-

„Awareness“: Sensibilisierung von Mitarbeiter:innen hinsichtlich der Risiken

-

Klare interne Vorgaben zum Umgang mit gefundenen oder geschenkten Speichermedien

7. Wie davor schützen

In diesem Abschnitt beschäftigen wir uns damit, wie du dich effektiv vor den unterschiedlichen Formen digitaler Kriminalität schützen kannst. Dabei geht es immer um vier Bereiche:

- Schutz der (eigenen) personenbezogenen Daten (Schutz vor Betrug und Erpressung)

- Schutz der eigenen Rechenleistung

- Schutz der Vertraulichkeit (Schutz vor Spionage, Überwachung und Ausspähung)

- Schutz der eigenen Identität (Schutz vor dem Missbrauch der persönlichen Daten und Schutz der eigenen Identität, der eigenen Reputation, sowie Schutz vor Mobbing)

Die gängigsten Methoden

Um sich vor digitaler Kriminalität zu schützen, gibt es einige Maßnahmen, die du ergreifen kannst:

Firewalls und Antivirus-Software

Firewalls und Antivirus-Software

Firewalls und Antivirus-Software bilden – nach dem Menschen selbst – die zweite Verteidigungslinie gegen digitale Kriminalität.

Firewalls filtern eingehende Verbindungen, um unerwünschte oder gefährliche Datenpakete abzuweisen. Eine Antivirus-Software erkennt und blockiert Malware und Viren, bevor sie das System infizieren können. Die Antivirenprogramme, die in den großen Betriebssystemen integriert sind, erfüllen diesen Zweck gut.

E-Mail/Nachrichten-Sicherheit

E-Mail/Nachrichten-Sicherheit

Phishing-Angriffe sind derzeit die häufigste Methode, mit der Angreifer:innen Zugang zu sensiblen Daten erlangen. Sei vorsichtig bei E-Mails oder Links, die von unbekannten Quellen kommen und überprüfe die URL oder die:den Absender:in sehr sorgfältig, bevor du Links oder Anhänge öffnest. Achtung! Die Betrüger:innen werden immer besser darin, ihre Täuschungsabsichten zu verschleiern. So können z.B. Webadressen täuschend echt aussehen, obwohl es sich in Wirklichkeit um eine Phishing Seite handelt. Mehr dazu im Kapitel Phishing.

Starke Passwörter

Starke Passwörter

Ein starkes Passwort stellt eine zusätzliche Hürde dar, die Angreifer:innen überwinden müssen, um auf geschützte Daten oder Systeme zuzugreifen. Lange, komplexe Passwörter reduzieren das Risiko, dass Angreifer:innen durch Brute-Force-Angriffe Zugang zu sensiblen Daten erlangen können, enorm. Wichtig ist es außerdem für jedes Konto bzw. jeden Dienst ein eigenes Passwort zu verwenden. Mehr dazu im Kapitel zu Passwörtern.

Zwei-Faktor-Authentifizierung

Zwei-Faktor-Authentifizierung

Die Verwendung von 2FA zusätzlich zu deinem Passwort ist eine weitere Methode um deinen Zugang abzusichern. Die meisten Phishing- Angriffe werden damit wirkungslos. Mehr zur Zwei-Faktor-Authentifizierung.

Software-Updates

Software-Updates

Software-Hersteller veröffentlichen regelmäßig Updates, um bekannte Sicherheitslücken zu schließen. Wenn du diese Updates installierst, minimierst du das Risiko, dass Angreifer:innen bekannte Lücken ausnutzen, um Zugang zu Daten und Systemen zu erlangen.

Makros deaktivieren

Makros deaktivieren

Deaktiviere Makros in diversen Office Programmen! Makros sind ein Türöffner für Malware. In Makros können nicht nur hilfreiche Funktionen programmiert sein. Ein solches Programm kann auch Schadsoftware aus dem Internet herunterladen, ohne dass jemand etwas davon bemerkt. Es empfiehlt es sich für Organisationen, darauf zu achten, dass Makros standardmäßig auf allen Geräten deaktiviert sind und es der aktiven Zustimmung bedarf, um sie zu aktivieren. Zusätzlich sollten Mitarbeiter:innen geschult sein, dies nur bei vertrauenswürdigen Quellen aus dem Unternehmen zu tun.

Datensicherung

Datensicherung

Regelmäßige Backups ermöglichen es, wichtige Daten im Fall eines Angriffs oder technischen Ausfalls wiederherzustellen. Eine geeignete, belastbare Backup- und Wiederherstellungsstrategie kann entscheidend dazu beitragen, das Überleben der Organisation zu garantieren. Mehr zum Thema Datensicherung

USB

USB

Da USB Datentransfer und Gerätekommunikation unterstützt, ist es möglich, USB-Geräte (wie z.B. Sticks) oder Anschlüsse (z.B. USB-Ladestation) so zu manipulieren, dass Schadsoftware übertragen wird. Meide also die Verwendung von USB-Sticks unbekannter Herkunft – diese könnten mit Schadsoftware infiziert sein. Auch USB-Anschlüsse an öffentlichen Orten (wie z.B. Flughafen, Hotel, Zug, …) sind nicht vertrauenswürdig, da sie manipuliert sein könnten.

Download nur von vertrauenswürdigen Quellen

Download nur von vertrauenswürdigen Quellen

Lade Inhalte immer nur von Seiten, denen du vertraust. Dies betrifft nicht nur Programme, sondern auch z.B. Medien-Dateien.

Über aktuelle Betrugsmaschen informieren

Du solltest dich möglichst regelmäßig über aktuelle Betrugsmaschen und Sicherheitshinweise informieren. Unser E-Learning bietet dafür eine gute Basis. In der Infobox findest du weitere Quellen.

Information über aktuelle Betrugsmaschen und Sicherheitshinweise

- Watchlist Internet

- Mimikama

- BSI (Bundesamt für Sicherheit in der Informationstechnik)

- IKT Sicherheitsportal: https://www.onlinesicherheit.gv.at des Bundesministeriums für Finanzen und dem A-SIT (Zentrum für sichere Informationstechnologie - Austria)

- Über den Newsletter des deutschen Verbraucherschutzes „Sicher informiert“

8. Was tun wenn man betroffen ist?

1. Stigmatisierung falscher Weg

Anhand der Beispiele, die du bereits gesehen hast, wird ersichtlich: Ein wichtiger, sicherheitsrelevanter Faktor ist der Umstand, dass IT-Sicherheit in komplexen Systemen nicht als fertiges Produkt gekauft werden kann. Menschen sind ein wichtiges Element der IT-Sicherheit.

Für Unternehmen und Organisationen ist es daher wichtig, sich für effektiven Schutz nicht ausschließlich auf technische Lösungen zu verlassen, sondern auch die gesamte Belegschaft für mögliche Gefahren zu sensibilisieren und über gängige Betrugs-Methoden aufzuklären. Da diese sich regelmäßig verändern, ist damit bereits ein weiterer wichtiger Punkt angesprochen: Sicherheit herzustellen ist ein Prozess und erfordert die Beteiligung, Einbindung und kontinuierliche Information aller.

Keine "Schwachstellen" sondern Verbesserungsmöglichkeiten

Verbesserungsmöglichkeiten in der IT sind entweder technischer oder menschlicher Natur. Gegen technische Mängel oder Sicherheitslücken helfen u.a. regelmäßige Updates. Schulungen und Trainings können solch ein „Update“ für Menschen bieten. So erhöhen beispielsweise Phishing-Trainings das Bewusstsein für die Risiken digitaler Betrugsversuche.

Zudem ist es wichtig, sich im Hinblick auf digitale Gefahren als „lernende Organisation“ zu verstehen, also ein Organisationsklima zu schaffen, das es allen Mitarbeiter:innen ermöglicht, in Kenntnis der organisationsinternen Vorgaben verantwortungsvoll mit den Herausforderungen digitaler Kriminalität umzugehen.

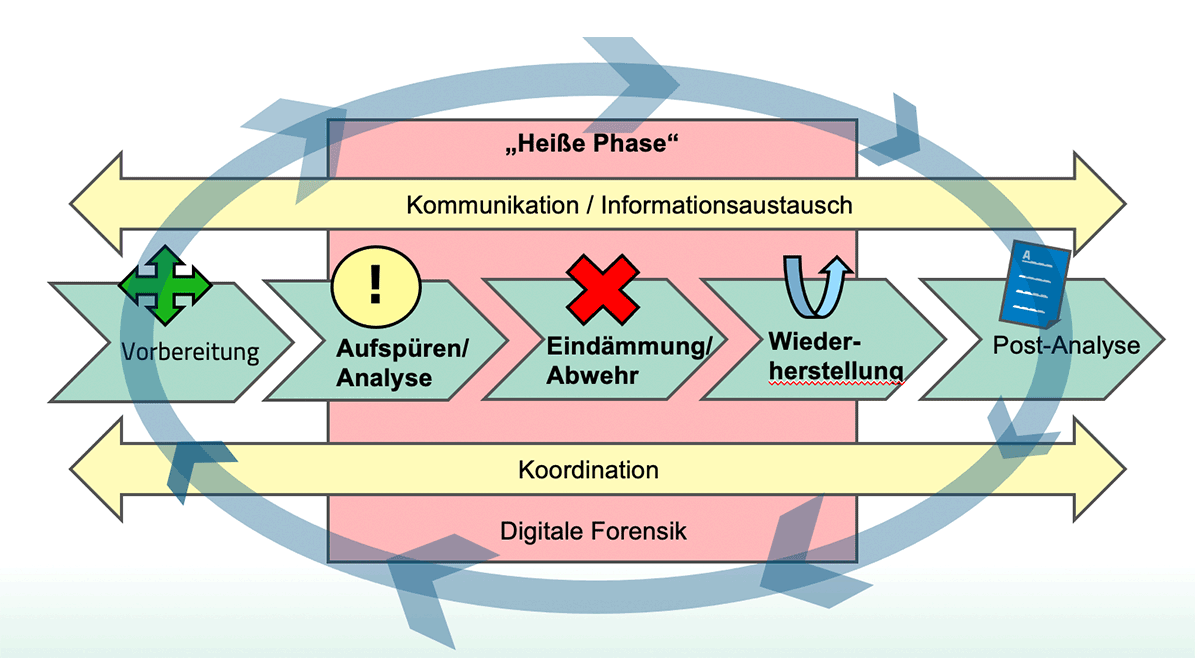

2. Incident Response Plan: Notfall- und Krisenpläne für kleine und mittlere Unternehmen

Achtsam, „up-to-date“ und flexibel zu bleiben gegenüber den sich rasant ändernden technischen Neuerungen und damit einhergehenden neuen digitalen Angriffsmethoden, ist für KMU unumgänglich geworden. Der Faktor Mensch spielt dabei eine wesentliche Rolle, nicht nur als potentielles Einfallstor für digitale Angriffe, sondern auch als essenzieller Bestandteil der Gefahrenabwehr und -eingrenzung. Um schnelles, reaktives Handeln innerhalb eines Unternehmens gewährleisten zu können, werden sogenannte Notfall-/Krisenpläne (Englisch: Incident Response Plan (IRP)) erstellt. Sie sind eine hilfreiche Grundlage, wenn es um die Implementierung von IT-Schutzmaßnahmen und Wissen um die nötigen Verfahrenswege geht, die es insbesondere dann braucht, wenn es bereits zu einem Angriff gekommen ist. Ziel sollte es sein, für jedes potenzielle Angriffsszenario einen eigenen Krisenplan zu erstellen, in dem detailliert festgehalten wird, welche Koordinations- und Kommunikationswege intern und extern eingehalten werden müssen, um Schäden möglichst schnell abwehren zu können. Neben der Analyse der Schutzmaßnahmen sollten bei einem erfolgten Angriffsszenario zusätzlich zu den Abwehrmechanismen auch Lösungsstrategien erarbeitet werden, damit bspw. nach einem Datenverlust die Wiederherstellung der ursprünglichen Daten möglich ist. Hier steht das Thema „Datensicherung“ (regelmäßige Backups u.ä.) im Vordergrund.

Es bietet sich an, in eigens geschaffenen Trainingseinheiten, bspw. in Mitarbeiter:innen-Teams, einen Krisenplan für jeweils ein reales, aktuelles und spezifisches Angriffsszenario zu erstellen, in dem die einzelnen Reaktionsschritte von Anfang bis Ende durchlaufen werden, wobei jeder Schritt dokumentiert wird - im Sinne einer Handlungs-Anleitung. Maßnahmen, die sich im Laufe der Fallanalyse als nicht hilfreich herausgestellt haben, sollten dennoch in der Schlussbetrachtung vorkommen, um von ihrer Anwendung im jeweiligen Ernstfall von Anfang abzusehen und stattdessen mit den neu zu definierenden Alternativen zu verfahren. Krisenpläne können auf diese Weise, sofern sie einmal vorliegen, immer wieder angepasst, geändert und erweitert werden, sodass die Mitarbeiter:innen nicht nur fit und „up-to-date“ bleiben, wenn es um das Wissen um den Umgang mit neuen, digitalen Angriffsmöglichkeiten geht, sondern im Zuge eines real erfolgten Angriffs auch wissen, was zu tun ist, um schnell und effizient reagieren zu können.

9. Datensicherung

„Es gibt nur zwei Arten von Daten: Daten, die gesichert wurden und Daten, die noch nicht verloren gegangen sind“

Die Durchführung regelmäßiger Datensicherung kann ein wichtiger Schutz sein, um im Falle eines Angriffs (z.B. mit Ransomeware) die betrieblichen Aktivitäten schnell wieder aufnehmen zu können und den (finanziellen) Schaden zu begrenzen. Führt man sich vor Augen, wie relevant der Zugriff auf verschiedenste Daten und Systeme für Organisationen ist, ist die Frage, ob es sich auszahlt, Backup-Strategien zu entwickeln, rasch geklärt.

Checkliste für Backups

Geht es um die Sicherung der Daten innerhalb von KMUs sollte grob zwischen zwei Ebenen unterschieden werden: zwischen Backup-Strategien an einzelnen Computern und solchen mit Blick auf die gesamte IT-Infrastruktur innerhalb der KMU-Organisation. In einem KMU können so verschiedene Backup-Systeme zum Einsatz kommen – auch unter der Berücksichtigung, dass Backup-Systeme selbst infiziert und somit geschädigt werden können. Werden, um dies zu verhindern, pro Arbeitscomputer mindestens zwei oder mehrere externe Festplatten als Daten-Speichermedien genutzt, spricht man von RAID-Systemen, worunter eine Vielzahl an Backup-Varianten zusammengefasst wird.

RAID-Systeme bieten die Möglichkeit, Daten von einem Computerlaufwerk auf mehreren physischen Festplatten abzulegen, zu organisieren und zu visualisieren. Dabei werden redundante (mehrfach vorkommende) Informationen – was mit einem Backup auf nur einem externen Speichermedium eher nicht erwünscht ist - gezielt erzeugt, so dass beim Ausfall eines einzelnen physischen Speichermediums im RAID-System die Funktionalität und Integrität als Ganzes erhalten bleibt und verlorene Daten wieder hergestellt werden können. Aber Achtung: Redundanz ist nicht dasselbe wie Datensicherung!

Geht es um die Sicherung der Daten an einzelnen Computern, sollte – gemäß dem Threat-Model- zuerst festgelegt werden, welche Daten von besonderer Wichtigkeit sind und wie sie gesichert werden können. Welche Daten sind beispielsweise ganz wesentlich für die Geschäftstätigkeit und den reibungslosen Betriebsablauf? Welche Daten sind besonders sensibel und brauchen speziellen Schutz? Über welches Verfahren werden die Daten gesichert? Wähle ein passendes Speichermedium/ passende Speichermedien aus und lege verbindlich fest, in welchen Intervallen (also wie häufig) die Datensicherung durchgeführt werden soll. Teste die Backups in regelmäßigen Abständen auf ihre Rekonstruierbarkeit, Integrität und Funktionsfähigkeit – das wird häufig vergessen, aber nur so kann gewährleistet werden, dass im Falle eines Angriffs die Daten wieder hergestellt werden können. Welche Daten sollen verschlüsselt werden? Bei einem unbefugten Zugriff bleiben verschlüsselte Daten geschützt. Besonders wichtige Dokumente, die nicht mehr verändert werden, sollten auch physisch, z.B. in einem Safe aufbewahrt werden. Wichtige Daten offline zu bewahren, ist nach wie vor eine sichere Lösung! Lege auch hier verbindlich Zuständigkeiten fest, damit nicht eine „der Kollege/die Kollegin wird´s schon machen“- Mentalität dazu führt, dass sich niemand zuständig fühlt.

Eine Trennung von Backup-Systemen einzelner Computer und der Organisations-IT ist aus verschiedenen Gründen sinnvoll. Wichtig ist, hierbei zu beachten, dass Backups nicht innerhalb des Netzwerkes änderbar sind oder gelöscht werden können.

Backups: Die 3-2-1-Regel

Zur Sicherung von Daten an einzelnen Computern empfiehlt sich die 3-2-1-Regel: 3 Kopien aller Daten auf 2 verschiedenen Speichermedien, davon 1 außer Haus. Beachte: Zusätzlich zu den Backups ist es unerlässlich, sich eine Wiederanlauf- Strategie zurechtzulegen, diese regelmäßig zu testen und upzudaten. Diese Strategie dient dazu, im Falle eines Angriffs die Geschäftstätigkeit möglichst schnell wieder aufnehmen zu können und den Zugriff auf wichtige Daten und Geschäftsabläufe sicherzustellen.

10. Weitere Beratungs- und Informationsstellen

Beratungs- und Informationsstellen

Wenn du Beratung oder Hilfe brauchst, stehen dir verschiedene Anlaufstellen zur Verfügung.

Hier findest du eine Auflistung möglicher Ansprechpartner:innen und Einrichtungen.

Arbeiterkammern

Kostenlose Konsument:innen-Beratung, unter anderem auch zu Konsumentenschutz im Internet: www.arbeiterkammer.at

Watchlist Internet

Aktuelle Meldungen zu Internet-Betrug: www.watchlist-internet.at

App und wöchentlicher E-Mail-Newsletter: www.watchlist-internet.at/newsletter

Bundeskriminalamt

Meldestelle Against Cybercrime: against-cybercrime@bmi.gv.at

Internet-Ombudsmann

Wenn du Hilfe brauchst mit Internet-Shops, oder Opfer eines Internet-Betrugs geworden bist: