Passwörter - P@$$w*Rt3r

In diesem Kapitel erfährst du was ein sicheres Passwort ausmacht und wie du sie auch einfach und bequem benutzt.

Die Authentifizierung, d.h. der Nachweis, dass jemand derjenige oder diejenige ist, der er/sie vorgibt zu sein, ist eine der häufigsten und wichtigsten Sicherheitsaufgaben, mit denen Benutzer:innen konfrontiert werden.

Inhaltsverzeichnis

Passwörter sind wichtig

Passwörter sind wichtig

Was gute und schlechte Passwörter ausmacht

Was gute und schlechte Passwörter ausmacht

Passwörter schützen und aufbewahren

Passwörter schützen und aufbewahren

Passwörter sind wichtig

Die Benutzer:innen müssen ihre Identität mehrmals am Tag nachweisen, sei es online (auf Websites), auf ihren Geräten (z.B. beim Entsperren des Mobiltelefons) oder an anderen Geräten (z.B. an Geldautomaten). Die gängigste Methode der Authentifizierung ist das Passwort, und in diesem Modul zeigen wir, was ein sicheres Passwort ausmacht und wie Passwörter angegriffen werden und wie man sich gegen diese Angriffe verteidigen kann.

1. Es gibt drei Arten der Authentifizierung

- etwas, das man weiß – Wissen

- etwas, das man hat – Besitz

- und etwas, das man ist – Biometrische Merkmale

Wissen

Wissen

Der Wissensfaktor kann jeder Authentifizierungsfaktor sein, der aus Informationen besteht, die der:die Nutzer:in kennt. Zum Beispiel eine persönliche Nummer (PIN), ein Benutzername, ein Passwort oder eine Antwort auf eine geheime Frage.

Besitz

Besitz

Ein Berechtigungsnachweis, der auf Gegenständen basiert, die man besitzen und bei sich tragen kann. Das können Hardwaregeräte wie ein RFID-Chip, ein Mobiltelefon, das verwendet wird, um eine Textnachricht zu akzeptieren oder eine Authentifizierungs-App auszuführen. Eine Authentifizierung über Besitz findet beim bargeldlosen Bezahlen mit der Bankomatkarte statt.

Biometrie

Biometrie

Man kann sich auch authentifizieren, indem ein eindeutiges Merkmal der zu authentifizierenden Person überprüft wird. Diese eindeutigen Merkmale des Körpers werden Biometrie genannt. Am häufigsten wird heutzutage der Fingerabdruck benutzt. Aber auch Scans der Iris, die Form der Ohren oder das Verlaufsmuster der Venen in den Händen können benutzt werden, um eine Person eindeutig zu identifizieren.

In einem System, welches einen Irisscan des Auges zur Authentifizierung verwendet, kann man das „Passwort“ maximal zweimal ändern, weil man nicht mehr Augen hat. Biometrische Merkmale sind NICHT veränderbar. Ein Nachweis für eine Zugriffsberechtigung sollte aber immer veränderbar sein, um auch sicher zu bleiben.

Biometrie auf den eigenen Geräten

Am häufigsten werden biometrische Authentifizierungen auf unseren Smartphones zum Entsperren der Geräte genutzt. Weil wir so oft auf unsere Smartphones schauen und das Entsperren mit Fingerabdruck oder Gesichtserkennung schnell geht, ist es vor allem dort so beliebt. Auf modernen Smartphones werden die Abbilder deiner Fingerabdrücke verschlüsselt auf dem Gerät gespeichert und nicht an Server gesendet. Diese werden auf dem Smartphone sogar in einem speziellen Datenbereich gespeichert. Dieser Speicherplatz ist besser abgetrennt und geschützt, als der Speicher für deine anderen Dateien wie Apps, Fotos und Musik. Niemals sollten biometrische Daten bei einem Onlinedienst oder dem:der Betreiber:in eines Zugangssystems gespeichert werden! Du kannst deine biometrischen Daten nicht ändern. Wenn dein Passwort gestohlen, verkauft oder (unabsichtlich) weitergegeben wird, kannst du es durch ein neues ersetzen. Deine biometrischen Daten sind unveränderbar und der Schaden wäre dauerhaft. Dein Smartphone mit Biometrie zu entsperren, bringt aber andere Gefahren mit sich. Informiere dich unbedingt genauer dazu im Kapitel „Geräte sichern“ und lerne dort, wie du diesen Gefahren begegnen kannst. Mehr zu biometrischer Massenüberwachung findest du in Kapitel 01.

2. Zwei Faktor Authentifizierung – 2FA

Die unterschiedlichen Arten der Authentifizierung werden oft kombiniert, um die Sicherheit zu erhöhen z.B. Bankomatkarte (Besitz) und PIN (Wissen). Viele Onlinedienste bieten mittlerweile Verfahren für 2FA oder zweistufige Verifizierung genannt an, die zusätzlich zu der Passwortabfrage genutzt werden können. So kannst du deine Konten etwa absichern, in dem du ein zusätzliches Einmalpasswort per SMS, oder E-Mail bekommst oder mit Hilfe einer App deinen Login bestätigen musst. Du solltest bei deinen wichtigen Accounts 2FA nutzen. Deine E-Mail Konten sind besonders wichtig und diese solltest du auf jeden Fall damit absichern, da über dein E-Mail Konto Passwörter aller deiner damit verknüpften Konten, wie Social Media Accounts, zurückgesetzt werden können. Ein gutes Passwort und 2FA können einen Großteil der gängigen Angriffsversuche aufhalten.

Was gute und schlechte Passwörter ausmacht

Wie werden Passwörter gehackt?

1. Brute Force – Durchprobieren

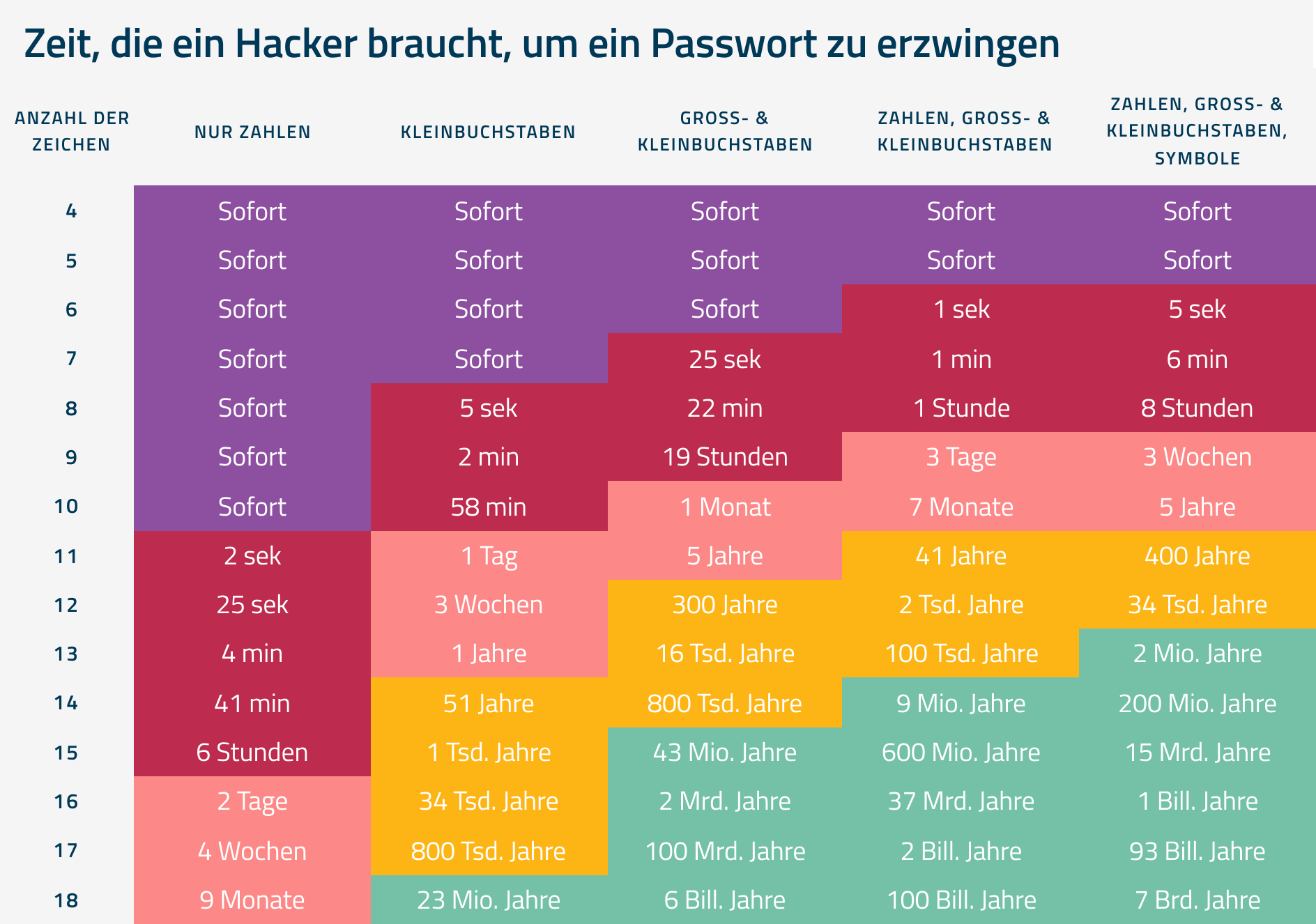

Einige der häufigsten Angriffe auf Passwörter sind recht simpel: Hacker:innen probieren alle möglichen Buchstaben- und Zahlenkombinationen aus, bis die richtige Zusammensetzung gefunden ist. Diese Art von Angriffen wird Brute-Force-Angriff genannt, auf Deutsch bedeutet das „rohe Gewalt“ und führt durch die hohe Leistungsfähigkeit heutiger Computer oft schnell zum Erfolg. Zusätzlich macht sich der:die Angreifer:in zunutze, dass die meisten Anwender:innen leicht zu merkende Buchstaben- und Zahlenkombinationen verwenden. Diese Möglichkeiten werden von Angreifer:innen als Erstes unter die Lupe genommen, z.B. indem sie alle Wörter aus dem Duden automatisiert durchprobieren (Wörterbuchattacke). Das Grundproblem ist der Internetnutzer oder die Internetnutzerin selbst. Denn die meisten Menschen neigen dazu, einfache und kurze Passwörter zu benutzen. In Bezug auf die Sicherheit ist aber besonders die Länge des Passwortes wichtig. Der Rechenaufwand bei einem Brute-Force-Angriff steigt mit jedem weiteren Zeichen, das verwendet wird, stark an.

2. Social Engineering

Von Social Engineering („soziale Manipulation“) spricht man immer dann, wenn ein:e Angreifer:in versucht, z.B. an den Email-Account einer anderen Person zu kommen und dafür menschliche Eigenschaften ausnutzt, um sein:ihr Ziel zu erreichen. Social Engineering Angriffe sind eine extrem effiziente Methode eines Angriffs gegen Firmen und zwar sehr oft ohne Einsatz von technischen Hilfsmitteln. Angreifer nutzen dafür natürliche menschliche Reaktionen aus, z.B. positive Eigenschaften wie Hilfsbereitschaft, Kundenfreundlichkeit, Dankbarkeit, Stolz auf die Arbeit und das Unternehmen oder weniger positive Aspekte wie Gutgläubigkeit, Respekt vor Autoritäten oder auch Eigenschaften wie Konfliktvermeidung und Liebesbedürfnis. Ein Beispiel ist der sogenannte Chef-Trick (CEO-Fraud). Ein:e Angreifer:in gibt sich dabei als Vorgesetzte:r aus und fordert die sofortige Herausgabe einer bestimmten Information (z.B. eines Passworts) oder die Überweisung von Geld.

Die klassischen Techniken sind

verlocken

verlocken

- überreden

- schmeicheln

- verführen

- bestechen

täuschen

täuschen

- vorspiegeln falscher Tatsachen

- hochstapeln

- betrügen

unter Druck setzten

unter Druck setzten

- einschüchtern

- bedrohen

- erpressen

3. Passwort stehlen

Phishing

Eine bekannte Variante des Social Engineering ist das Phishing. Bei dieser Variante werden fingierte E-Mails mit vertrauenserweckender Aufmachung an die potentiellen Opfer versendet. Inhalt dieser Nachrichten kann z.B. sein, dass ein bestimmter Dienst, den man nutzt einen auffordert einem Link zu folgen und sich einzuloggen. Es wird eine neue URL angeboten über die man sich zukünftig einloggen soll, wenn man den Dienst weiterhin in Anspruch nehmen will. Bei dieser fingierten Seite handelt es sich, von Layout und Aufmachung her, um eine Kopie der originalen Webseite des:der Serviceanbieters:in. Oder der Inhalt der E-Mail soll eine:n dazu bringen, einen Link anzuklicken oder eine Datei zu öffnen. Das sind Möglichkeiten Schadsoftware auf den Computer zu laden.

Phishing-Simulation

Hier kannst du dich zu einer Phishing-Simulation anmelden. Du bekommst dann Phishingmails zugesandt.

Mit diesen Tools kannst du ausprobieren, wie fit du im Erkennen von betrügerischen Nachrichten bist!

4. Datenbank stehlen

Auch ganze Datenbanken von massenweise genutzten Diensten werden gestohlen. Nicht immer werden diese durch technische Hilfsmittel geknackt. Oft sind Datenbanken durch einen Fehler der Betreiber:innen nicht ausreichend geschützt und deshalb leichte Beute. Diese Daten können weiterverkauft und/oder für weitere Angriffe genutzt werden.

Du solltest deshalb ein Passwort nur für einen einzigen Zweck verwendet und vor allem nicht für mehr als ein Online-Konto einsetzten.

Bin ich bereits betroffen?

Hier kannst du ausprobieren, ob ein Account von dir in einem der bekannten Leaks auftaucht. Jedoch Vorsicht: Gib hier oder bei ähnlichen Seiten niemals deine Passwörter ein!

5. Passwort Rausgabe erzwingen

In Österreich kann man nicht per Gesetz gezwungen werden sein Passwort herausuzugeben. In anderen Ländern gibt es aber gesetzliche Grundlagen, die z.B. eine Beugehaft zulassen, wenn man Passwörter nicht herausgibt. In totalitären Regimen ist natürlich auch ein Erzwingen der Herausgabe durch Schläge und Folter üblich. Und ein Finger ist weltweit schnell mit Gewalt auf den Sensor deines Smartphones gedrückt.

6. Mehrfach verwendetes Passwort

Mehrfach verwendete Passwörter erhöhen das Risiko massiv, da, wenn ein Passwort einmal in fremde Hände gelangt ist, auch mehrere Accounts betroffen sind. Manchmal werden Webseiten von Angreifern manipuliert, um an Passwörter zu gelangen oder Passwortdatenbanken zu stehlen. Wenn du ein Passwort mehrfach verwendest und dieses bei einer Datenpanne oder auf andere Weise in fremde Hände gelangt ist, kann es für den Zugriff auf deine anderen Konten verwendet werden.

Wie vorgehen wenn dein Account betroffen ist?

Wenn du weißt oder den Verdacht hast, dass jemand Zugriff auf einen Account von dir hat, solltest du sofort die folgenden Maßnahmen treffen:

- Wenn du bei dem betroffenen Account eine E-Mailadresse angegeben hast, gehe zuerst zu dem E-Mail Konto, und setzte ein neues, sicheres Passwort. Das ist wichtig, weil das Passwort über die E-Mail zurückgesetzt werden kann.

- Bei vielen Diensten kann man sich in den Einstellungen ansehen welche Geräte Zugriff haben. Beende alle laufenden Zugriffe.

- Ändere das Passwort für den betroffenen Account.

- Erneuere die Passwörter deiner anderen Accounts. Vor allem falls auch ein E-Mail Konto betroffen war.

- Verbessere deine Sicherheit durch Aktivierung von 2-Faktor-Authentifizierung, wenn sie für deine Accounts angeboten wird.

Gute Passwörter verwenden

In diesem Teil wirst du lernen, wie man sichere Passwörter wählt. Eigentlich ist klar, dass Passwörter einen Zugang nur schützen können, wenn man sie nicht einfach erraten kann. Je länger und komplizierter, desto besser. Noch wichtiger sogar ist, für jeden Zugang ein anderes Passwort zu setzen.

Schlechte Passwörter

- kurz < 12 Zeichen

- Einfach, nur Nummern, nur Kleinbuchstaben

- Wiederverwendet bei anderen Diensten

Gute Passwörter

- Lang > 32 Zeichen

- Komplex, Alphanumerisch und Sonderzeichen

- Einzigartig für diesen Dienst

Top Ten der deutschen Passwörter 2023

Diese Liste der meist verwendeten Passwörter zeigt, dass unsichere Passwörter sehr verbreitet sind:

- 123456789

- 12345678

- hallo

- 1234567890

- 1234567

- Password

- password1

- target123

- iloveyou

- gwerty123

Passsätze

Das Wort "Passsatz" wird verwendet, um die Idee zu vermitteln, dass ein Passwort, das aus einem einzigen Wort besteht, viel zu kurz ist, um dich zu schützen und dass die Verwendung einer längeren Phrase viel besser ist. Die größere Länge kann insgesamt mehr Möglichkeiten bieten, selbst wenn du einen Passsatz aus zufälligen Wörtern verwendst, um sich diese zu merken. Passsätze, die aus zufällig ausgewählten Wörtern bestehen, können sowohl leicht zu merken als auch schwer zu erraten sein, und das ist es, was wir von einer Passphrase erwarten.

Passwortmanager helfen dir bei der Erstellung zufälliger Passsätze.

Wenn du einen Passsatz wählst, nimm keine Sätze aus Büchern, Liedern oder Webseiten. Diese werden von Angreifern oft sehr schnell, automatisiert durchprobiert. Dialektwörter eignen sich aufgrund ihrer begrenzten Verbreitung sehr gut.

- ️Verwende ein Passwort mit möglichst vielen Zeichen. Es sollte mindestens 32 Zeichen lang sein.

- Verwende eine Multi-Faktor-Authentifizierung. Besonders für E-Mailkonten und besonders schützenswerte Dienste, wie dein Bankkonto oder dein Crypto-Wallet.

- Verwende eine leicht zu merkende Passphrase für Accounts, die du dir merken musst (Festplattenverschlüsselung, Geräteanmeldung, Passwortmanager).

- Verwende nie das gleiche Passwort für unterschiedliche Accounts.

„Der Name deines ersten Haustiers?“ - Sicherheitsfragen

Falls du dein Passwort vergessen hat, kannst du oft mittels einer zusätzlichen Sicherheitsfrage deine Identität beweisen und bekommst so trotzdem Zugriff auf deinen Account. Einfach gesagt sind das Fragen, die für dich einfach zu beantworten sind, die aber für andere beinahe unmöglich zu wissen sein sollten. Meistens wird nach Details aus dem Leben oder dem engen Umfeld einer Person gefragt. Die Information, nach der gefragt wird, ist aber mittlerweile oft durch Internetrecherche herauszufinden. Auch sind die Fragen eher ungeeignet, weil die Antworten immer wieder vorkommen. Zum Beispiel ist die Anzahl der meist genutzten Haustiernamen begrenzt und kann erraten werden. Wenn Sicherheitsfragen benutzt werden müssen, kann man statt der eigentlichen Antwort ein Passwort aus zufälligen Zeichen oder einen Passsatz eintragen. Damit umgeht man das Problem der immer gleichen Sicherheitsfragen und ist wesentlich besser geschützt.

Passwörter schützen und aufbewahren

Passwortmanager nutzen

Passwortmanager sind eine großartige Möglichkeit, um das Problem der Wiederverwendung von Passwörtern und Passphrasen zu vermeiden. Passwortmanager können dabei helfen viele, komplizierte Passwörter einfach zu verwenden. Dabei muss man sich nur ein Master-Kennwort oder Passsatz merken und kann für alle Zugänge sehr leicht beliebig komplexe Passwörter nutzen. So erhalten Nutzer:innen am Ende bessere Sicherheit, sogar mit einem Komfortgewinn.

Passwortmanager

- KeePass

- 1Password, KDBX4 oder höher

- BitWarden