IT-Sicherheit

Es ist der Alptraum vieler Menschen: Alle Daten unserer privaten Geräte könnte irgendjemand klauen und ins Internet stellen.

Wie verhindert man das? Die Antworten darauf finden sich im Themenfeld der IT-Sicherheit. IT-Sicherheit ist natürlich ein sehr großes Feld. In diesem Kapitel geht es vor allem um die Sicherheit von Daten. Im Kapitel "Geräte sicherer machen" erhältst du mehr Information dazu, wie du deine Geräte am besten schützt.

Inhaltsverzeichnis

Was ist IT-Sicherheit?

Was ist IT-Sicherheit?

Was ist IT-Sicherheit?

1. Ziele der IT-Sicherheit

Bei der Umsetzung von Digitaler Selbstverteidigung geht es ganz stark um IT-Sicherheit. Die Sicherheit von Daten hat drei Dimensionen, die wir erreichen wollen.

Vertraulichkeit

Vertraulichkeit

Das ist einerseits die Vertraulichkeit von Daten. Unter Vertraulichkeit von Daten versteht man, dass persönliche Daten nur jenen Menschen zur Verfügungen stehen sollten, denen durch zwischenmenschliches Vertrauen, der Zugriff erlaubt wird. Also, dass Daten nur denen zur Verfügung stehen, die auch darauf Zugriff haben sollen.

Wenn ich leicht gehackt werden kann oder meine Daten abhanden kommen können, dann kann ich die rechtlichen Vorgaben des Datenschutzes nicht einhalten. Vertraulichkeit ist wichtig. Du willst zB. nicht jedes der Fotos auf deinem Smartphone öffentlich ins Internet stellen, sondern nur mit den Leuten teilen, die du selbst bestimmst. Deshalb: Mache dir immer bewusst, mit wem du persönliche Daten teilst. Bestimme selbst die Vertraulichkeit des Empfängers von deinen persönlichen Daten, damit nichts Privates von dir ungewollt öffentlich im Internet landet.

Integrität / Korrektheit

Integrität / Korrektheit

Ein wichtiger Sicherheitsaspekt ist auch die Integrität von Daten. Daten dürfen nicht manipulierbar und veränderbar sein (z.B. dein Kontostand). Was über mich bei Unternehmen, Behörden oder auch einzelnen Personen gespeichert ist, muss auch der Realität entsprechen. Auch das ist Datenschutz – es gilt der Grundsatz der Richtigkeit von persönlichen Daten.

Verfügbarkeit

Verfügbarkeit

Sollten deine Daten plötzlich weg oder nicht lesbar sein, kann das auch problematisch werden. Du könntest ideellen Verlust erleiden, z.B. wenn besondere Erinnerungsfotos nicht mehr da sind, oder deine Firma die Bestellungen eurer Kunden nicht mehr hat und deswegen Geld verliert. Auch Sicherheitskopien von Daten sind sehr wichtig, denn wenn der Server wegen einem Feuer verbrennt, braucht es keinen Angreifer, um Schaden zu erleiden. Es können auch einfach IT Systeme scheitern. Verfügbarkeit ist deshalb genauso eines der drei Sicherheitsziele.

Die drei Schutzziele sollten nicht isoliert betrachtet werden. Sie greifen ineinander und bedingen sich gegenseitig. Sie helfen aber sehr gut, die Sicherheitslage von Daten und Systemen zu beurteilen: Angenommen die Vertraulichkeit, Integrität und Verfügbarkeit eines Systems wären absolut gegeben - dann könnte man aufhören, sich damit zu beschäftigen und hätte ein perfektes IT-System gebaut und alle IT-Sicherheitsberater:innen wären arbeitslos. So etwas gibt es aber in der Realität nicht, weshalb IT-Sicherheit kein anhaltender Zustand ist, sondern ein Prozess, um den man sich kontinuierlich kümmern muss.

Beispiele für Daten und Schutzziele

Folgende Daten könnte es zum Beispiel auch über dich geben. Überlege dir jeweils, ob du es am schlimmsten fändest, wenn die Vertraulichkeit, die Integrität oder die Verfügbarkeit dieser Daten verletzt wäre. Wenn es zum Beispiel um das Passwort zu deinem E-Mail-Postfach ginge, wäre die Vertraulichkeit am wichtigsten, weil sich sonst andere Menschen einloggen könnten.

- Eine Liste der Krankheiten, die du hattest

- Liebesbriefe oder Tagebucheinträge

- Geschäftsgeheimnisse von Unternehmen für die du arbeitest

- Deine Urlaubsplanung für das nächste Jahr

- Das Passwort zu deinem Online-Banking-Zugang

- Ein eingescanntes Zeugnis

- Deine Wohnadresse

- Deine Handynummer

- Eingescannte Zeugnisse, von denen du das Original bereits weggeworfen hast

Bedrohungsanalyse - auch "Threat Model" genannt

Bedrohungen verändern sich ständig, es kommen neue dazu, andere fallen weg. Auch die Dinge oder Personen, die du schützen willst und das Risiko, wenn du scheiterst, sind nicht immer gleich. Sicherheit ist kein Zustand sondern ein Prozess! 100-prozentige Sicherheit gibt es nicht. Der Zeitpunkt, an dem du sagen kannst: "Sicherheit ist mir egal, denn darum habe ich mich schon einmal gekümmert", kommt nie. Bei Sicherheit geht es immer darum, sich vor Gefahren zu schützen, die sich ständig weiterentwickeln oder verändern. Es können beispielsweise neue Sicherheitslücken in verwendeter Soft- oder Hardware auftauchen. Deine Situation und die deiner Umgebung verändern sich laufend.

Ein ganz wichtiges Konzept, um sich um IT-Sicherheit kümmern zu können, ist die Bedrohungsanalyse. Wenn wir uns schützen wollen, ist es wichtig, sich mit dem Szenario der Bedrohung genauer auseinanderzusetzen.

In der Bedrohungsanalyse ("Threat Model") geht es darum, jede Art von Daten entsprechend zu schützen. Hier gibt es unterschiedliche Ansätze, aber sehr sinnvoll kann es sein, sich die folgenden Fragen zu stellen:

- Was will ich schützen?

- Vor wem will ich es schützen? Wie hoch ist das Risiko, wenn ich scheitere?

- Womit kann ich die Daten schützen?

- Haben meine Maßnahmen das Risiko (ausreichend) reduziert?

1. Was will ich beschützen?

Ob Urlaubsfotos, Passwörter, Kreditkartennummern, deine Wohnadresse oder wann du das letzte mal beim Urologen/der Frauenärztin warst: Es gibt viele Daten über dich und viele möchtest du vermutlich auch schützen. Einige Denk-Anregungen dazu findest du in den Beispielen zu Schutzzielen weiter oben in diesem Kapitel.

2. Vor wem will ich meine Daten schützen? Wie hoch ist das Risiko, wenn ich scheitere?

Das könnten zum Beispiel folgende Gruppen sein:

- Datenkonzerne wie Google, Meta, Amazon oder ähnliche Werbeplattformen

- Stalker:innen

- Polizei/Geheimdienste

- Cyberkriminelle (z.B. um dir online Geld zu klauen oder um unter deinem Namen Produkte im Internet zu bestellen)

- Familienangehörige

- neugierige fremde Menschen

Alle diese Gruppen haben ein unterschiedlich großes Interesse an deinen Daten und werden unterschiedlich viel Aufwand in Kauf nehmen, um an deine Daten zu gelangen. Während die Polizei z.B. sehr große Ressourcen und auch die gesetzliche Erlaubnis hat, in die Privatsphäre anderer Menschen einzugreifen, werden Familienangehörige vermutlich nicht viel Energie darauf verwenden, dein Passwort zu erraten. Letztere kennen dich aber persönlich und können en schlechtes Passwort vielleicht erraten oder dir beim Eintippen direkt über die Schulter schauen.

Wie schlimm ist es, wenn ich scheitere?

Diese Frage ist wichtig, um zu entscheiden, wie viel du investieren willst, um diese Folgen zu verhindern. Es geht darum, wie schwerwiegend die Folgen sein könnten, wenn sich jemand erfolgreich Zugang verschafft. Um dies abzuschätzen, solltest du die Fähigkeiten deiner Gegner berücksichtigen. Dein Mobilfunkanbieter hat beispielsweise Zugriff auf alle deine Telefondaten. Ein:e Hacker:in in einem offenen Wi-Fi-Netzwerk kann auf deine unverschlüsselte Kommunikation zugreifen. Eine Regierung oder deren Geheimdienst könnte über stärkere Fähigkeiten verfügen. Hier spielt auch die Frage, wie wahrscheinlich es ist, dass ich es schützen muss, eine Rolle. Dabei ist es wichtig, zwischen dem was passieren könnte und der Wahrscheinlichkeit, dass es passiert, abzuwägen.

3. Womit kann ich die Daten beschützen?

Um Daten zu schützen gibt es verschiedene Möglichkeiten. Sie unterscheiden sich auch danach, wo sie gespeichert sind. Sieh dir die Beispiele an:

- Daten erst gar nicht teilen

- Daten verschlüsseln

- über Rechtemanagement nur den Personen Zugriff geben, die die Daten wirklich brauchen

- Die Sicherheit der Computer verbessern, auf denen deine Daten liegen

- Daten nur Personen geben, denen man vertraut

- Immer alle Sicherheitsupdates auf den Geräten installieren, auf denen die Daten liegen

- Die Online-Konten, in denen die Daten liegen, mit guten und einzigartigen Passwörtern absichern

4. Haben meine Maßnahmen das Risiko (ausreichend) reduziert?

Natürlich ist es unterschiedlich schlimm, ob eine fremde Person Zugriff auf dein E-Mail-Passwort erhält oder "nur" mitbekommt, dass du neue Socken bestellt hast. Dementsprechend müssen unterschiedliche Arten von Daten unterschiedlich gut geschützt sein, weil es eben auch unterschiedlich schlimm wäre, wenn sie in falsche Hände gelangen würden. Was „ausreichend geschützt“ bedeutet, unterscheidet sich von Fall zu Fall. Zunächst ist es wichtig, sich zu überlegen, wie sehr es im Interesse anderer Personen liegen könnte, an bestimmte Daten heranzukommen. Eine Person, die viel im Fernsehen zu sehen und Ziel von politischen Anfeindungen ist, sollte ihre Passwörter sicherlich noch einmal besser schützen, als eine Person mit einem eher durchschnittlichen Leben. Die Geschäftsführerin eines Konzerns sollte auf ihren Laptop sicherlich etwas besser aufpassen, als ein Sachbearbeiter in der gleichen Firma. Hast du bereits ein Gefühl dafür entwickelt, wie eine Gefahrenanalyse aussehen kann? Sieh dir dazu das folgende Beispiel genauer an!

Wie kann Ulrike sich schützen?

Zur Veranschaulichung gehen wir von einer ausgedachten Person aus: Sie heißt Ulrike, ist 45 Jahre alt und Geschäftsführerin eines Sanitärbetriebes namens "Superspüler".

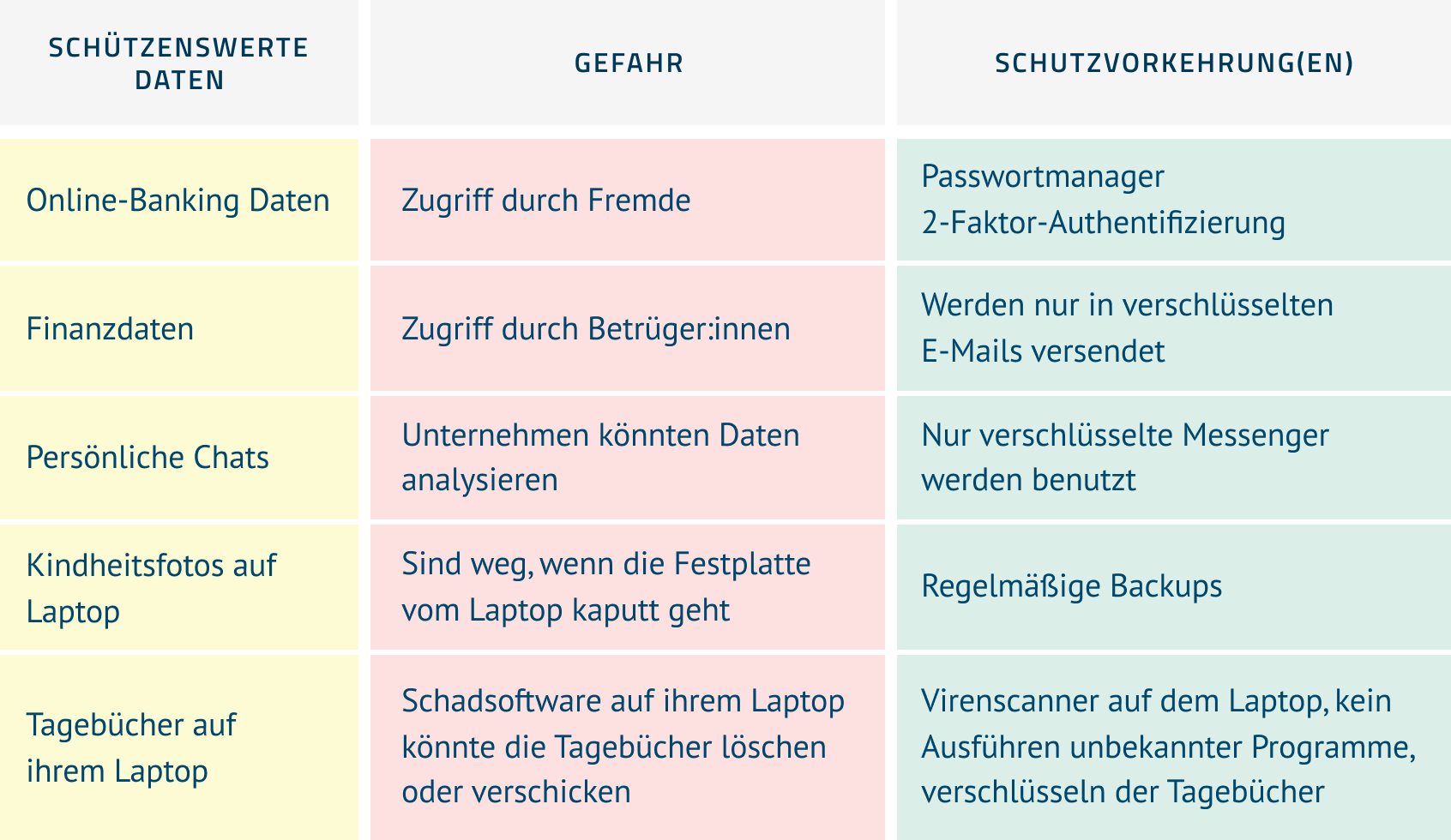

Ihre Gefahrenanalyse sieht so aus:

Wie du siehst, vermischen sich bei Ulrike private und geschäftliche Daten. Sie muss auf beide aufpassen und dementsprechend sowohl für ihr privates als auch für ihr geschäftliches Leben Vorkehrungen treffen. Die Frage, ob ihre Daten gut genug geschützt sind, kann Ulrike bejahen, da sie für alle sensiblen Daten angemessene Schutzvorkehrungen getroffen hat.

Überlege dir das Gefahrenmodell für deine Daten

Denke nun an dich: Welche Daten gibt es von dir? Welchen Gefahren sind sie ausgesetzt? Wie schützt du sie? Wie solltest du sie schützen? Erstelle dafür am besten eine Tabelle, genau wie im Beispiel von Ulrike. Vergiss nicht, den Zettel mit der Tabelle danach zu zerstören, wenn du etwas aufgeschrieben hast, das geheim bleiben soll.